SpringSecurity

Spring Security

1 介绍

Java 领域的权限管理框架:Shiro、Spring Security。

Shiro 的优势:

- 轻量

- 简单

- 易于集成

Shiro 的劣势:

- 对 OAuth2 支持不足

- 相对于 Spring Security 而言,Shiro 在 Spring Boot 和 Spring Cloud 的潮流下无法充分展示自己的优势

1.1 过往

Spring Security 早期名为 Acegi Security,Acegi Security 一开始就是为 Spring 提供安全管理框架。

Acegi Security 基于 Spring,可以为项目建立丰富的角色和权限管理,但由于它臃肿繁琐的配置一直被使用者诟病。

Acegi Security 之后更名为 Spring Security,配置也得到了极大的简化,但是与 Shiro 相比,Spring Security 的标签依然是重量级、配置繁琐。

直到 Spring Boot 的登场,Spring Security 终于成功逆袭。

1.2 功能

对于一个权限管理框架而言,无论是 Shiro 还是 Spring Security,最核心的功能,无非就是两方面:

- 认证(登录)

- 授权(鉴权)

Spring Security 支持多种不同的认证方式,这些认证方式有的是 Spring Security 自己提供,有的是由第三方标准组织制订。

比较常见的认证方式:

- HTTP BASIC authentication headers:基于IETF RFC 标准。

- HTTP Digest authentication headers:基于IETF RFC 标准。

- HTTP X.509 client certificate exchange:基于IETF RFC 标准。

- LDAP:跨平台身份认证。

- Form-based authentication:基于表单的身份认证。

- Run-as authentication:用户临时以某一个身份登录。

- OpenID authentication:去中心化认证。

比较冷门的认证方式:

- Jasig Central Authentication Service:单点登录。

- Automatic “remember-me” authentication:记住我登录(允许一些非敏感操作)。

- Anonymous authentication:匿名登录。

- ……

作为开放平台,Spring Security 提供的认证机制不止这些。如果这些认证机制无法满足需求,Spring Security 也支持自己定制认证逻辑。当需要和一些旧的系统进行集成时,自定义认证逻辑就显得非常重要了。

Spring Security 支持基于 URL 的请求授权、方法访问授权以及对象访问授权。

1.3 学习

安全是一个永不过时的话题,这篇文章不仅学习 Spring Security 功能用法,并从安全的角度来了解各种网络攻击,如 XSS(跨站脚本攻击)、CSRF(跨站请求伪造) 等。

2 体验

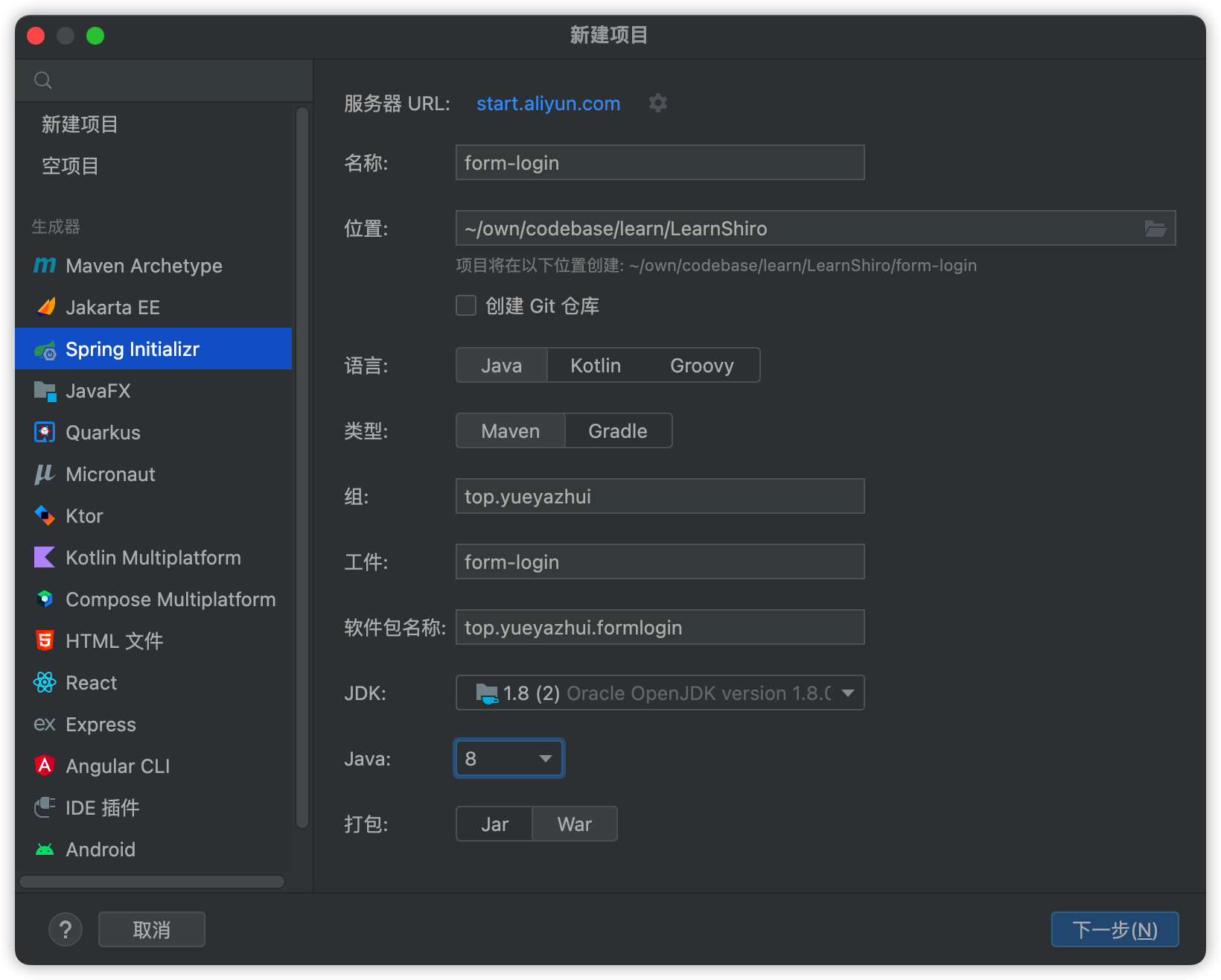

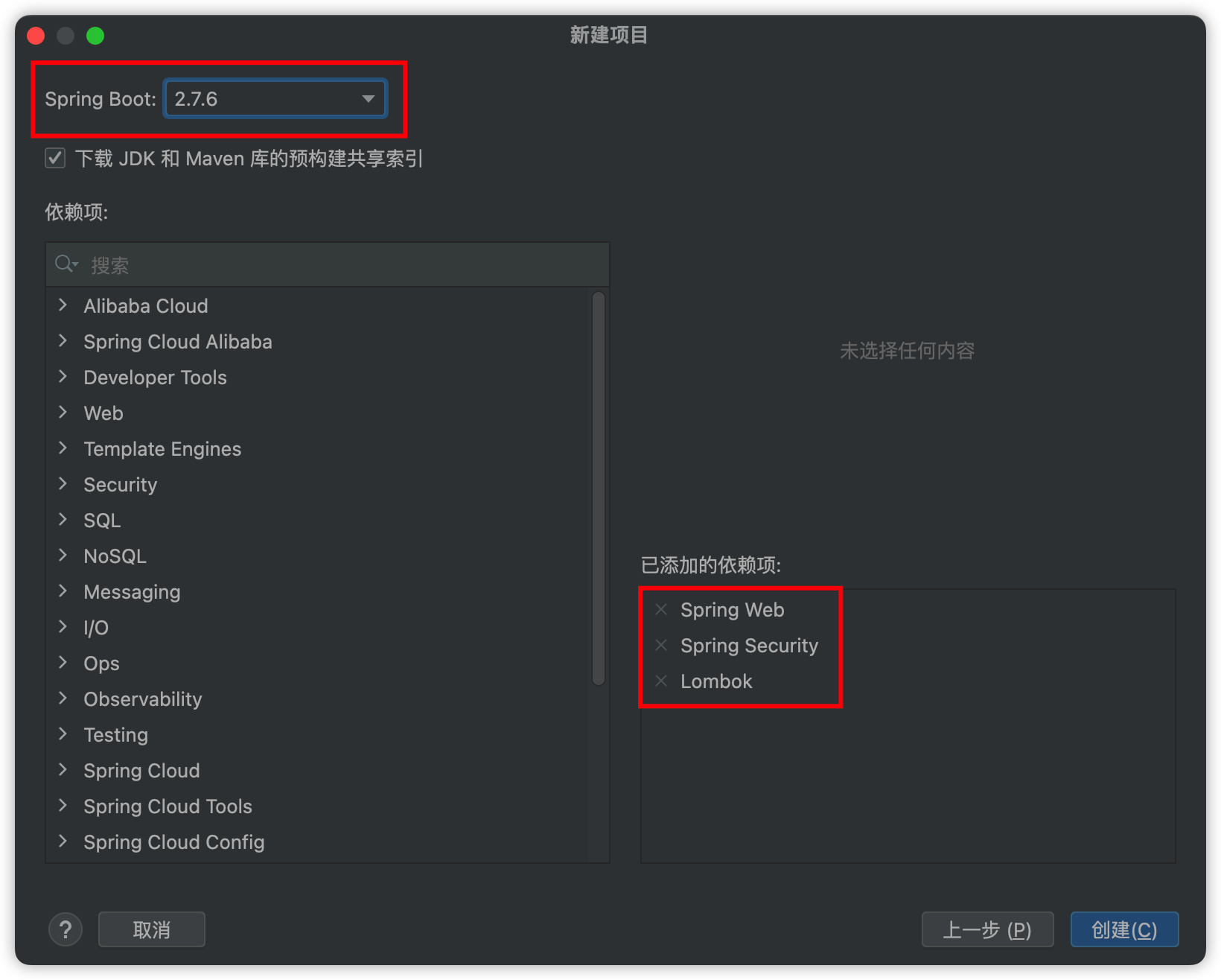

2.1 新建项目

新建 Spring Boot 项目,引入 Spring Web 和 Spring Security 依赖。

项目创建成功后,添加一个 HelloController 测试接口

1

2

3

4

5

6

7

8

@RestController

public class HelloController {

@GetMapping("/hello")

public String hello() {

return "Hello SpringSecurity";

}

}

启动项目

在项目启动过程中,控制台会打印如下一行日志:

Using generated security password: 22832bd4-bee9-424d-9fc9-398ee5a733d6

这是 Spring Security 为默认用户 user 生成的临时密码,是一个 UUID 字符串。

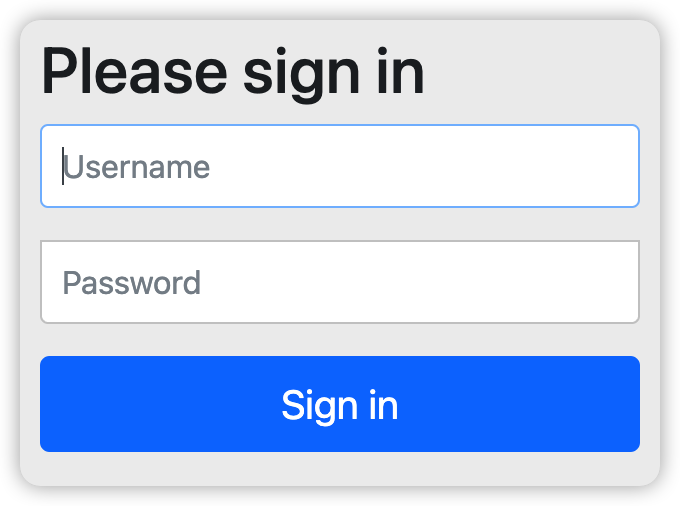

接下来在浏览器中去访问 http://localhost:8080/hello,可以看到浏览器会自动重定向到登录页面。

默认用户名:user

默认密码:项目启动时控制台打印的密码

登录成功后,就可以访问到 hello 接口了

在 Spring Security 中,默认的登录页面和登录接口,都是 /login ,只不过一个是 get 请求(登录页面),另一个是 post 请求(登录接口)。

非常方便,一个依赖就保护了所有接口

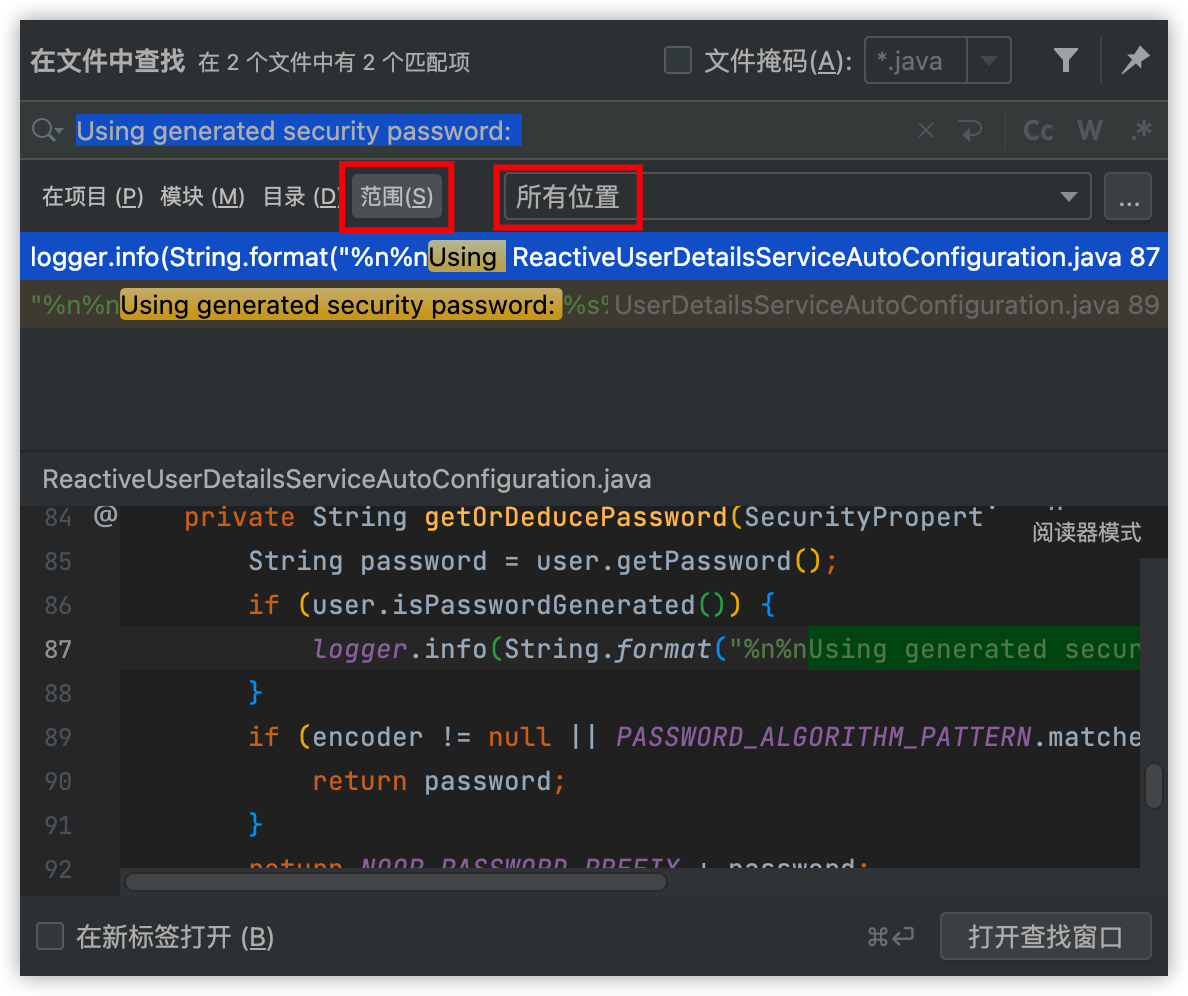

🔍源码分析🔎

通过全局搜索控制台打印的 Using generated security password: 查看源码

ReactiveUserDetailsServiceAutoConfiguration#getOrDeducePassword

1

2

3

if (user.isPasswordGenerated()) {

logger.info(String.format("%n%nUsing generated security password: %s%n", user.getPassword()));

}

在 SecurityProperties 中,有如下定义:

1

2

3

4

5

6

7

8

9

/**

* Default user name.

*/

private String name = "user";

/**

* Password for the default user name.

*/

private String password = UUID.randomUUID().toString();

private boolean passwordGenerated = true;

可以看出,默认用户名是 user,默认密码是 UUID,而默认情况下,passwordGenerated 也为 true。

2.2 用户配置

项目重启后默认密码就会改变

因为暂时没有连接数据库,先介绍两种非主流的用户名/密码配置方案

2.2.1 配置文件

可以在 application.properties 中配置默认的用户名和密码。

SecurityProperties 中定义了默认的用户名和密码,它是一个静态内部类,如果想要定义自己的用户名密码,必然是要去覆盖默认的配置。

@ConfigurationProperties(prefix = "spring.security")

public class SecurityProperties {

...

public static class User {

/**

* Default user name.

*/

private String name = "user";

/**

* Password for the default user name.

*/

private String password = UUID.randomUUID().toString();

...

}

}

从 SecurityProperties 配置类中可以清晰的看出需要以 spring.security.user 为前缀,去定义用户名和密码即可

1

2

spring.security.user.name=yueyazhui

spring.security.user.password=123

在 properties 中定义的用户名和密码最终是通过 set 方法注入到属性中去的 SecurityProperties.User#setPassword

1

2

3

4

5

6

7

public void setPassword(String password) {

if (!StringUtils.hasLength(password)) {

return;

}

this.passwordGenerated = false;

this.password = password;

}

可以看到,application.properties 中定义的密码在注入进来之前,顺便设置 passwordGenerated 属性为 false,这个属性设置为 false 之后,控制台就不会打印默认密码了。

此时重启项目,就可以使用自己定义的用户名和密码登录了。

2.2.2 配置类

除了配置文件这种方式之外,也可以在配置类中配置用户名和密码。

在配置类中配置,需要指定 PasswordEncoder

- PasswordEncoder

Spring Security 提供了多种密码加密方案,官方推荐使用 BCryptPasswordEncoder,BCryptPasswordEncoder 使用 BCrypt 强哈希函数,开发者在使用时可以选择提供 strength 和 SecureRandom 实例。strength 越大,密钥的迭代次数越多,密钥迭代次数为 2^strength。strength 取值在 4~31 之间,默认为 10。

不同于 Shiro,Shiro 需要自己处理密码加盐,在 Spring Security 中,BCryptPasswordEncoder 就自带了盐,处理起来非常方便。

而 BCryptPasswordEncoder 就是 PasswordEncoder 接口的实现类。

PasswordEncoder 接口中就定义了三个方法:

1

2

3

4

5

6

7

public interface PasswordEncoder {

String encode(CharSequence rawPassword);

boolean matches(CharSequence rawPassword, String encodedPassword);

default boolean upgradeEncoding(String encodedPassword) {

return false;

}

}

- encode 方法用来对明文密码进行加密,返回加密之后的密文。

- matches 方法是一个密码校对方法,在用户登录时,将用户传来的明文密码和数据库中保存的密文密码作为参数,传入到这个方法中去,根据返回的 Boolean 值判断用户密码是否输入正确。

- upgradeEncoding 是否还要进行再次加密,一般情况下不需要。

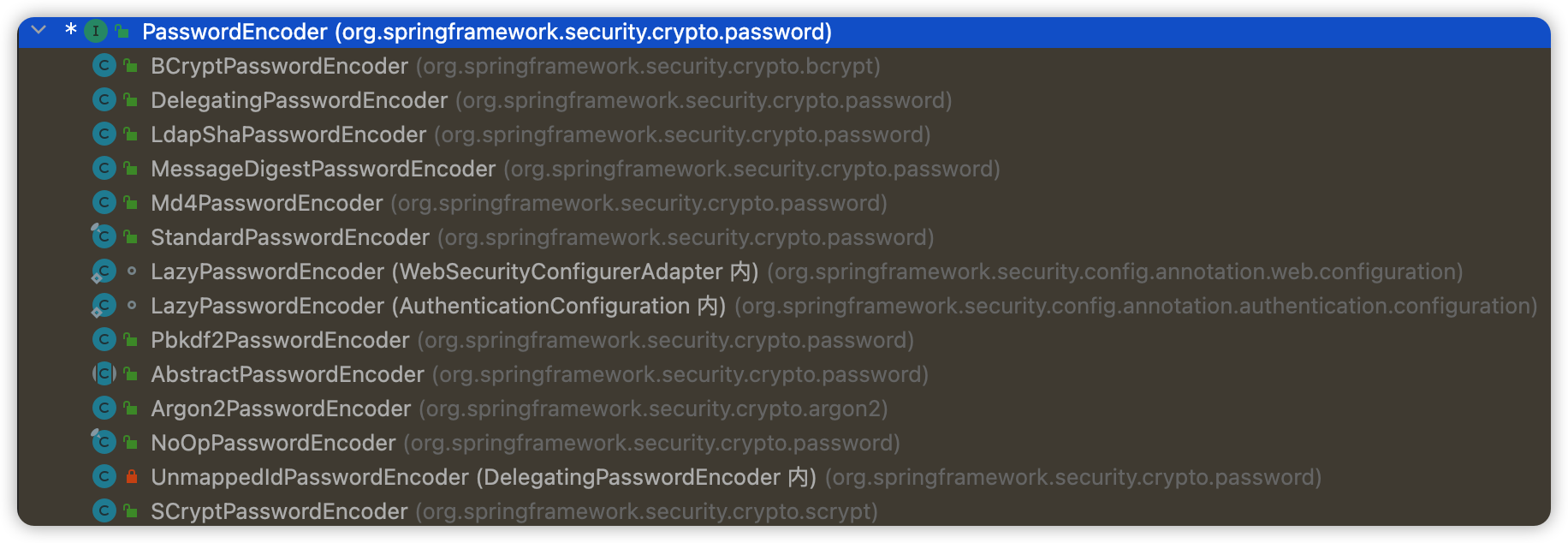

通过下图可以看到 PasswordEncoder 的实现类:

- 配置

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

@Configuration

public class SecurityConfig extends WebSecurityConfigurerAdapter {

@Bean

PasswordEncoder passwordEncoder() {

return NoOpPasswordEncoder.getInstance();

}

@Override

protected void configure(AuthenticationManagerBuilder auth) throws Exception {

auth.inMemoryAuthentication()

.withUser("yue")

.password("123").roles("admin");

}

}

- 自定义 SecurityConfig 继承 WebSecurityConfigurerAdapter,重写 configure 方法。

- 提供了一个 PasswordEncoder 实例,因为目前的案例比较简单,因此暂时先不给密码进行加密,所以返回 NoOpPasswordEncoder 的实例即可。

- configure 方法中,通过 inMemoryAuthentication 来开启在内存中定义用户,withUser 中的是用户名,password 中的是密码,roles 中的是角色。

- 如果需要配置多个用户,用 and 相连。

❓and 相连❓

在 SSM 中使用 Spring Security 时,Spring Security 是在 XML 文件中配置的,既然是 XML 文件,标签就有开始有结束,现在的 and 符号相当于 XML 标签的结束符,表示结束当前标签,这个时候上下文会回到 inMemoryAuthentication 方法中,然后开启新用户的配置。

配置完成后,再次启动项目,Java 代码中的配置会覆盖掉 properties 文件中的配置,此时再去访问 hello 接口,就会发现只有 Java 代码中配置的用户名和密码才能访问成功。

3 自定义表单登录页

默认的表单登录页有点朴素

3.1 服务端定义

首先要完善 SecurityConfig 类,继续重写 configure(WebSecurity web) 和 configure(HttpSecurity http) 方法。

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

@Override

public void configure(WebSecurity web) {

web.ignoring().antMatchers("/js/**", "/css/**","/images/**");

}

@Override

protected void configure(HttpSecurity http) throws Exception {

http.authorizeRequests()

.anyRequest().authenticated()

.and()

.formLogin()

.loginPage("/login.html")

.permitAll()

.and()

.csrf().disable();

}

- web.ignoring() 用来配置忽略掉的 URL 地址,一般指静态文件。

- 如果使用 XML 来配置 Spring Security ,这里边会有一个重要的标签

<http></http>,HttpSecurity 提供的配置方法对应了该标签。- authorizeRequests 对应了

<intercept-url></intercept-url>。 - formLogin 对应了

<formlogin></formlogin>。 - and 方法表示结束当前标签,上下文回到 HttpSecurity,开启新一轮的配置。

- permitAll 表示登录相关的页面或接口不要被拦截。

- 最后记得关闭 csrf(跨站请求伪造)。

- authorizeRequests 对应了

当登录页面定义为 /login.html 时,Spring Security 会自动注册一个 /login.html 的接口,这个接口是 POST 请求,用来处理登录逻辑。

3.2 前端定义

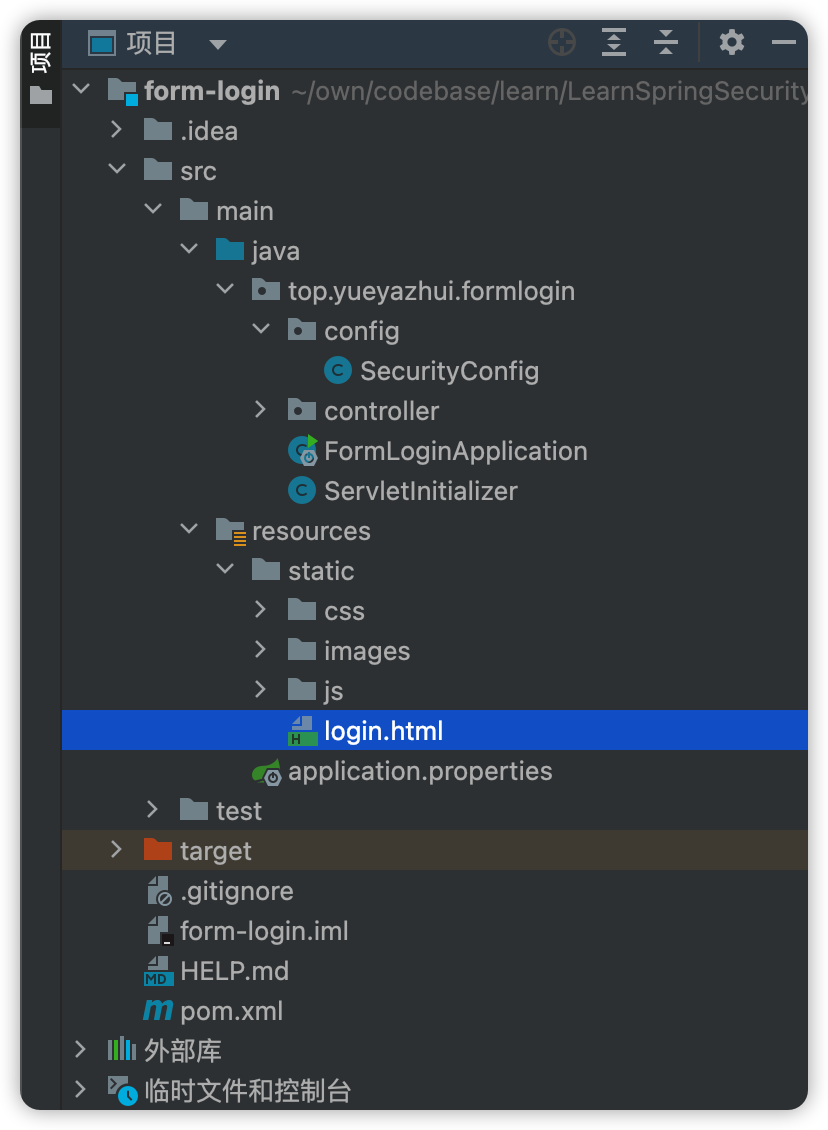

准备一个登录页面并将其相关静态文件拷贝到 Spring Boot 项目的 resources/static 目录下

前端核心代码

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

<form action="/login.html" method="post">

<div class="input">

<label for="name">用户名</label>

<input type="text" name="username" id="name">

<span class="spin"></span>

</div>

<div class="input">

<label for="pass">密码</label>

<input type="password" name="password" id="pass">

<span class="spin"></span>

</div>

<div class="button login">

<button type="submit">

<span>登录</span>

<i class="fa fa-check"></i>

</button>

</div>

</form>

在登录 form 表单中,注意 action 为 /login.html 。

配置完成后,重启项目。

4 定制 Spring Security 中的表单登录

4.1 登录接口

在 Spring Security 中,如果不做任何配置,默认登录页面和登录接口的地址都是 /login

- 登录页面 GET http://localhost:8080/login

- 登录接口 POST http://localhost:8080/login

之前,在 SecurityConfig 中自定义了登录页面地址,如下:

1

2

3

.formLogin()

.loginPage("/login.html")

.permitAll()

当将 loginPage 配置为 /login.html 时,登录页面的地址就变为 /login.html。实际上它还有一个隐藏的操作,那就是登录接口的地址也变为了 /login.html 。

- 登录页面 GET http://localhost:8080/login.html

- 登录接口 POST http://localhost:8080/login.html

登录页面和登录接口分开配置

在 SecurityConfig 中,可以通过 loginProcessingUrl 方法来指定登录接口地址,如下:

1

2

3

4

.formLogin()

.loginPage("/login.html")

.loginProcessingUrl("/login")

.permitAll()

此时还需修改登录页面中 action 属性,改为 /login,如下:

1

2

3

<form action="/login" method="post">

<!-- 省略 -->

</form>

重启登录。

❓默认情况下登录页面和登录接口的地址是一样的❓

表单登录的相关配置在 FormLoginConfigurer 中,该类继承 AbstractAuthenticationFilterConfigurer ,所以当 FormLoginConfigurer 初始化时,AbstractAuthenticationFilterConfigurer 也会初始化,在 AbstractAuthenticationFilterConfigurer 的构造方法中,可以看到:

1

2

3

protected AbstractAuthenticationFilterConfigurer() {

setLoginPage("/login");

}

这就是 loginPage 的默认配置。

另一方面,FormLoginConfigurer 的初始化 init 方法中也调用了父类的初始化 init 方法:

1

2

3

4

public void init(H http) throws Exception {

super.init(http);

initDefaultLoginFilter(http);

}

而在父类的初始化 init 方法中,又调用了 updateAuthenticationDefaults 方法:

1

2

3

4

5

6

protected final void updateAuthenticationDefaults() {

if (loginProcessingUrl == null) {

loginProcessingUrl(loginPage);

}

...

}

从这个方法的逻辑中就可以看到,如果用户没有给 loginProcessingUrl 赋值的话,默认就使用 loginPage 作为 loginProcessingUrl。

而如果用户配置了 loginPage,在配置完 loginPage 之后,updateAuthenticationDefaults 方法还是会被调用,此时如果没有配置 loginProcessingUrl,则使用新配置的 loginPage 作为 loginProcessingUrl。

4.2 登录参数

登录表单中的默认参数是 username 和 password

1

2

3

4

5

6

7

<form action="/login.html" method="post">

<input type="text" name="username" id="name">

<input type="password" name="password" id="pass">

<button type="submit">

<span>登录</span>

</button>

</form>

在 FormLoginConfigurer 类的构造方法中,可以看到有配置用户名和密码的方法:

1

2

3

4

5

public FormLoginConfigurer() {

super(new UsernamePasswordAuthenticationFilter(), null);

usernameParameter("username");

passwordParameter("password");

}

在这里,首先调用了父类的构造方法,传入了 UsernamePasswordAuthenticationFilter 实例,该实例将被赋值给父类的 authFilter 属性。

接下来 usernameParameter 方法如下:

1

2

3

4

public FormLoginConfigurer<H> usernameParameter(String usernameParameter) {

getAuthenticationFilter().setUsernameParameter(usernameParameter);

return this;

}

getAuthenticationFilter 实际上是父类的方法,在这个方法中返回了 authFilter 属性,也就是一开始设置的 UsernamePasswordAuthenticationFilter 实例,然后调用该实例的 setUsernameParameter 方法去设置登录用户名的参数:

1

2

3

public void setUsernameParameter(String usernameParameter) {

this.usernameParameter = usernameParameter;

}

当登录请求从浏览器到服务端之后,需要从请求的 HttpServletRequest 中取出来登录用户的用户名和密码

❓怎么取❓

在 UsernamePasswordAuthenticationFilter 类中,有如下两个方法:

1

2

3

4

5

6

protected String obtainPassword(HttpServletRequest request) {

return request.getParameter(passwordParameter);

}

protected String obtainUsername(HttpServletRequest request) {

return request.getParameter(usernameParameter);

}

可以看到,在这个时候,就用到默认配置的 username 和 password 了。

自定义这两个参数:

1

2

3

4

5

6

.formLogin()

.loginPage("/login.html")

.loginProcessingUrl("/login")

.usernameParameter("name")

.passwordParameter("pass")

.permitAll()

修改前端页面:

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

<form action="/login" method="post">

<div class="input">

<label for="name">用户名</label>

<input type="text" name="name" id="name">

<span class="spin"></span>

</div>

<div class="input">

<label for="pass">密码</label>

<input type="password" name="pass" id="pass">

<span class="spin"></span>

</div>

<div class="button login">

<button type="submit">

<span>登录</span>

<i class="fa fa-check"></i>

</button>

</div>

</form>

重启登录。

5 登录回调

在登录成功之后,就需要分情况处理,有以下两种情况:

- 前后端一体登录

- 前后端分离登录

这两种情况的处理方式不一样。

5.1 登录成功回调

在 Spring Security 中,与登录成功重定向 URL 相关的方法有两个:

- defaultSuccessUrl

- successForwardUrl

首先在配置的时候,defaultSuccessUrl 和 successForwardUrl 只需要配置一个即可,两者区别如下:

- defaultSuccessUrl 有一个重载的方法

- 一个参数的 defaultSuccessUrl 方法;如果在 defaultSuccessUrl 中指定登录成功的跳转页面为

/index,此时分两种情况,如果是在浏览器中输入登录地址,登录成功后,就直接跳转到/index,如果是在浏览器中输入其他地址,例如http://localhost:8080/hello,结果因为没有登录,又重定向到登录页面,此时登录成功后,就不会来到/index,而是来到/hello页面。 - 两个参数的 defaultSuccessUrl 方法;第二个参数如果不设置默认为 false,也就是上面的情况,如果设置第二个参数为 true,则 defaultSuccessUrl 的效果和 successForwardUrl 一致。

- 一个参数的 defaultSuccessUrl 方法;如果在 defaultSuccessUrl 中指定登录成功的跳转页面为

- successForwardUrl 表示不管是从哪里来的,登录后一律跳转到 successForwardUrl 指定的地址。例如 successForwardUrl 指定的地址为

/index,在浏览器地址栏输入http://localhost:8080/hello,结果因为没有登录,重定向到登录页面,当登录成功后,就会服务端跳转到/index页面;或者直接在浏览器输入了登录页面地址,登录成功后也是跳转到/index。

相关配置如下:

1

2

3

4

5

6

7

8

9

10

.formLogin()

// 登录页面

.loginPage("/login.html")

// 登录接口

.loginProcessingUrl("/login")

.usernameParameter("name")

.passwordParameter("pass")

.defaultSuccessUrl("/index", false)

// .successForwardUrl("/index")

.permitAll()

注意:在实际操作中,defaultSuccessUrl 和 successForwardUrl 只需配置一个即可。

5.2 登录失败回调

与登录成功相似,登录失败也是有两个方法:

- failureForwardUrl

- failureUrl

failureForwardUrl 是登录失败后会发生服务端跳转,failureUrl 则是在登录失败之后,会发生重定向。

注意:在实际操作中,failureForwardUrl 和 failureUrl 只需配置一个即可。

6 注销登录

注销登录的默认接口是 /logout,也可以自己配置。

1

2

3

4

5

6

7

8

.logout()

// .logoutUrl("/logout")

.logoutRequestMatcher(new AntPathRequestMatcher("/logout","POST"))

.logoutSuccessUrl("/index")

.deleteCookies()

.clearAuthentication(true)

.invalidateHttpSession(true)

.permitAll()

注销登录的配置:

- 默认的注销 URL 是

/logout,是一个 GET 请求,可以通过 logoutUrl 方法来修改默认的注销 URL。 - logoutRequestMatcher 方法不仅可以修改注销 URL,还可以修改请求方式。

- logoutSuccessUrl 表示注销成功后要跳转的页面。

- deleteCookies 用来清除 cookie。

- clearAuthentication 和 invalidateHttpSession 分别表示清除认证信息和使 HttpSession 失效,可以不用配置,默认就会清除。

7 JSON 交互

有状态登录:session

无状态登录:jwt

7.1 无状态登录

7.1.1 有状态

有状态服务,即服务端需要记录每次会话的客户端信息,从而识别客户端身份,根据用户身份进行请求的处理,典型的设计如 Tomcat 中的 session。例如登录:用户登录后,我们把用户的信息保存在服务端 session 中,并且给用户一个 cookie 值,记录对应的 session,然后下次请求,用户携带 cookie 值来(这一步由浏览器自动完成),我们就能识别到对应 session,从而找到用户的信息。

缺点:

- 服务端保存大量数据,增加服务端压力

- 服务端保存用户状态,不支持集群化部署

7.1.2 无状态

在微服务集群中,每个服务对外提供的都是 RESTful 风格的接口。而 RESTful 风格的一个最重要的规范就是:服务的无状态性,即:

- 服务端不会保存客户端请求者的信息

- 客户端的每次请求必须具备自描述信息,通过这些信息识别客户端身份

优点:

- 客户端请求不依赖服务端的信息,多次请求不需要必须访问到同一台服务器

- 服务端的集群和状态对客户端透明

- 服务端可以任意的迁移和伸缩(方便进行集群化部署)

- 减小服务端存储压力

7.1.3 实现无状态

无状态登录的流程:

- 首先客户端发送用户名/密码到服务端进行认证

- 认证通过后,服务端将用户信息加密并编码成一个 token,返回给客户端

- 以后客户端每次发送请求,都需要携带认证的 token

- 服务端对客户端发送来的 token 进行解密,判断是否有效,并且获取用户登录信息

7.1.4 各自优缺点

session

优点:方便,默认即可。

缺点:Android、IOS、小程序默认是没有 cookie 的,如果想用 session,就需要在各自的设备上做适配,一般是指模拟 cookie。

jwt

优点:灵活,token 可以通过普通参数传递,也可以通过请求头传递。

7.2 登录交互

登录请求是一个 POST 请求,但是数据传输格式是 key/value 的形式,这种情况在整个项目中只有一次,其他 POST 请求的数据传输格式都是 JSON;因为在 Spring Security 中,登录的默认数据传输格式就是 key/value 的形式。

7.2.1 默认的数据传输格式

1. 登录成功

之前配置登录成功的处理是通过如下两个方法来配置的:

- defaultSuccessUrl

- successForwardUrl

这两个方法都是配置跳转地址的,适用于前后端一体的开发。

除了这两个方法之外,还有登录成功回调 successHandler。

successHandler 的功能十分强大,甚至已经囊括了 defaultSuccessUrl 和 successForwardUrl 的功能。

1

2

3

4

5

6

7

8

.successHandler((request, response, authentication) -> {

response.setContentType(MediaType.APPLICATION_JSON_UTF8_VALUE);

response.setStatus(HttpServletResponse.SC_OK);

PrintWriter writer = response.getWriter();

writer.write(new ObjectMapper().writeValueAsString(authentication.getPrincipal()));

writer.flush();

writer.close();

})

successHandler 方法的参数是一个 AuthenticationSuccessHandler 对象,在这个对象中需要实现 onAuthenticationSuccess 方法。

onAuthenticationSuccess 方法有三个参数,分别是:

- HttpServletRequest

- HttpServletResponse

- Authentication

有了前两个参数,就可以在这里随心所欲的返回数据。

利用 HttpServletRequest 可以做服务端跳转,利用 HttpServletResponse 可以做客户端跳转,当然,也可以返回 JSON 数据。

第三个参数 Authentication 保存着刚刚登录成功的用户信息。

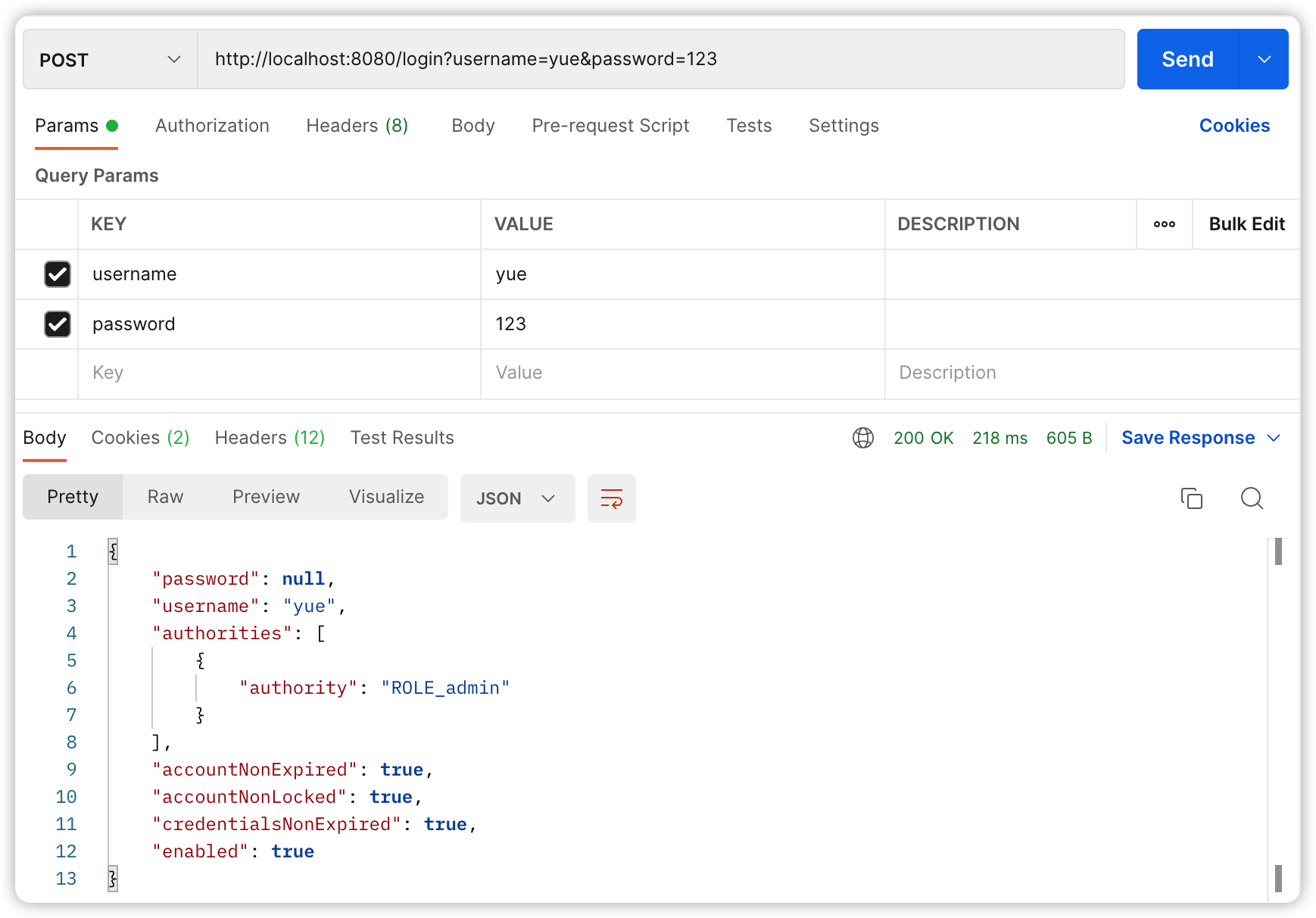

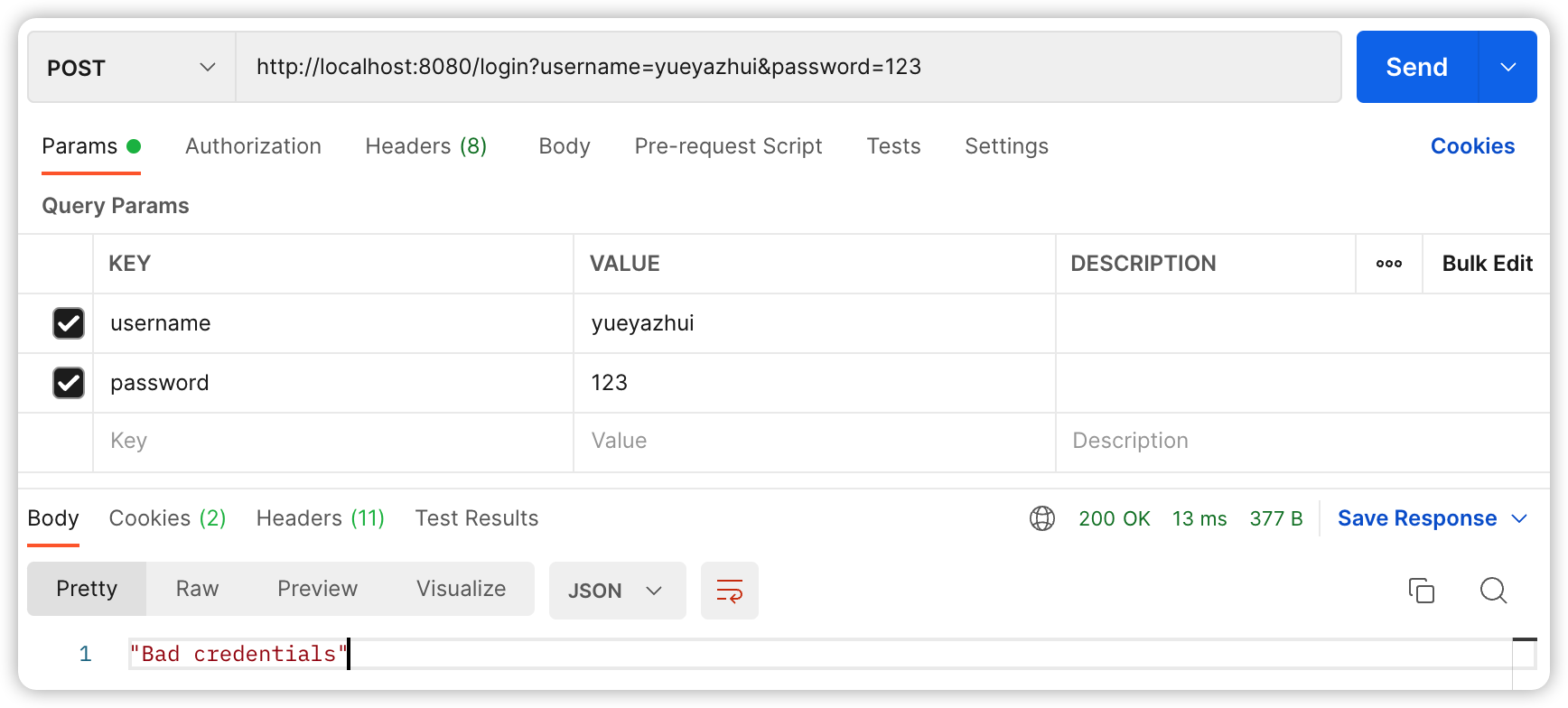

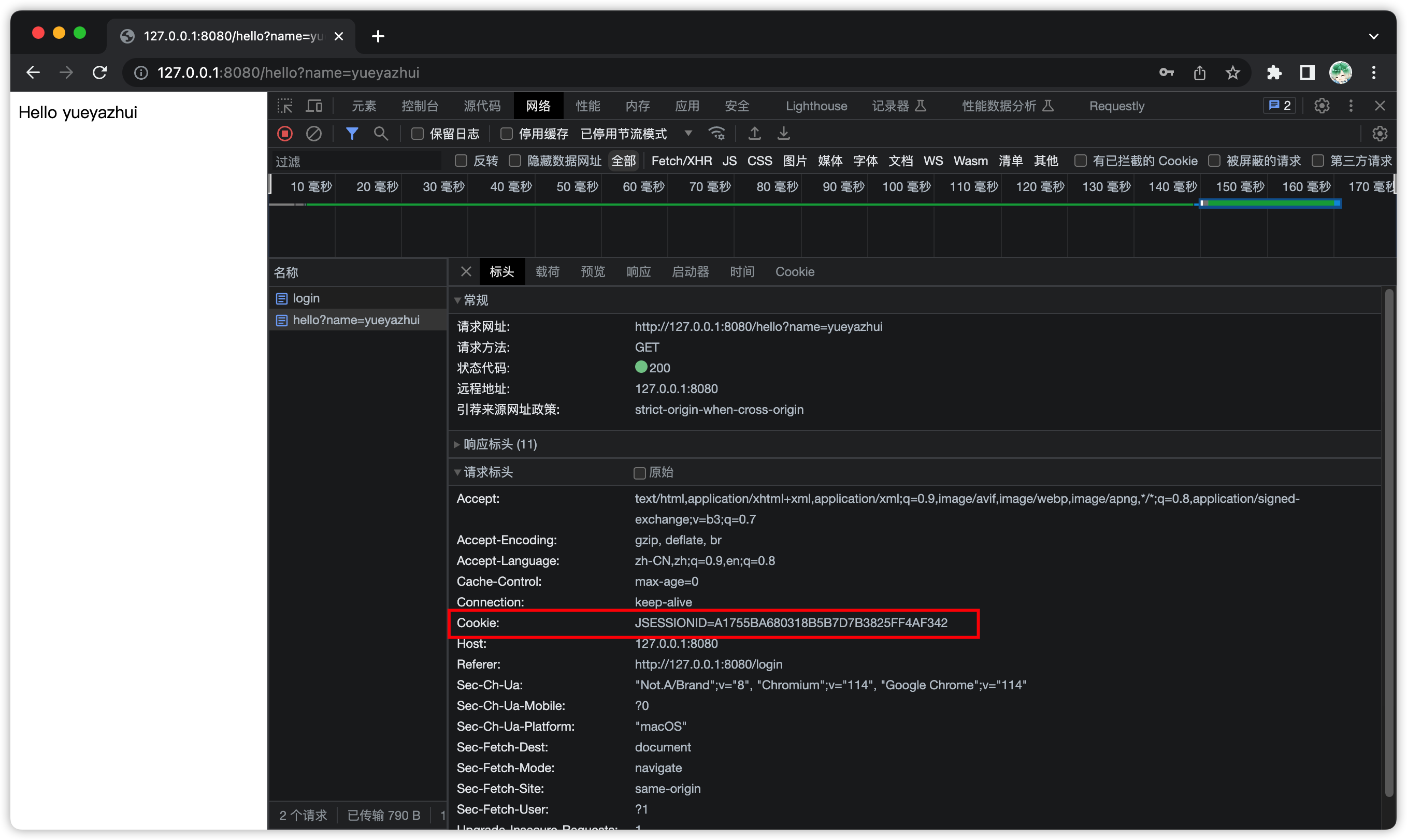

配置完成后,去登录,就可以看到登录成功的用户信息通过 JSON 返回到前端,如下图:

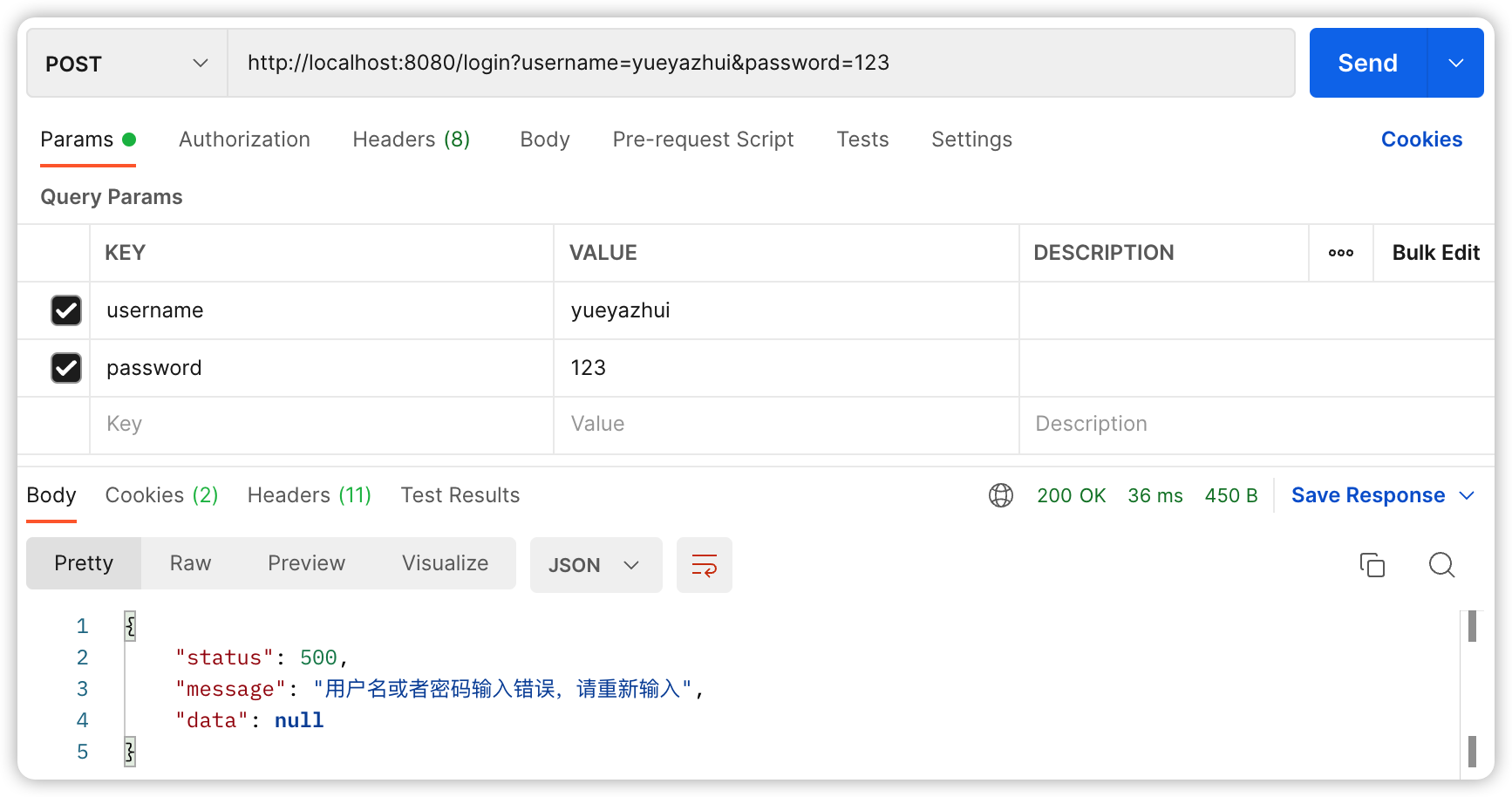

2. 登录失败

登录失败也有一个回调

1

2

3

4

5

6

7

.failureHandler((request, response, exception) -> {

response.setContentType(MediaType.APPLICATION_JSON_UTF8_VALUE);

PrintWriter writer = response.getWriter();

writer.write(new ObjectMapper().writeValueAsString(exception.getMessage()));

writer.flush();

writer.close();

})

第三个参数 Exception,保存了登录失败的信息;

💡注意💡

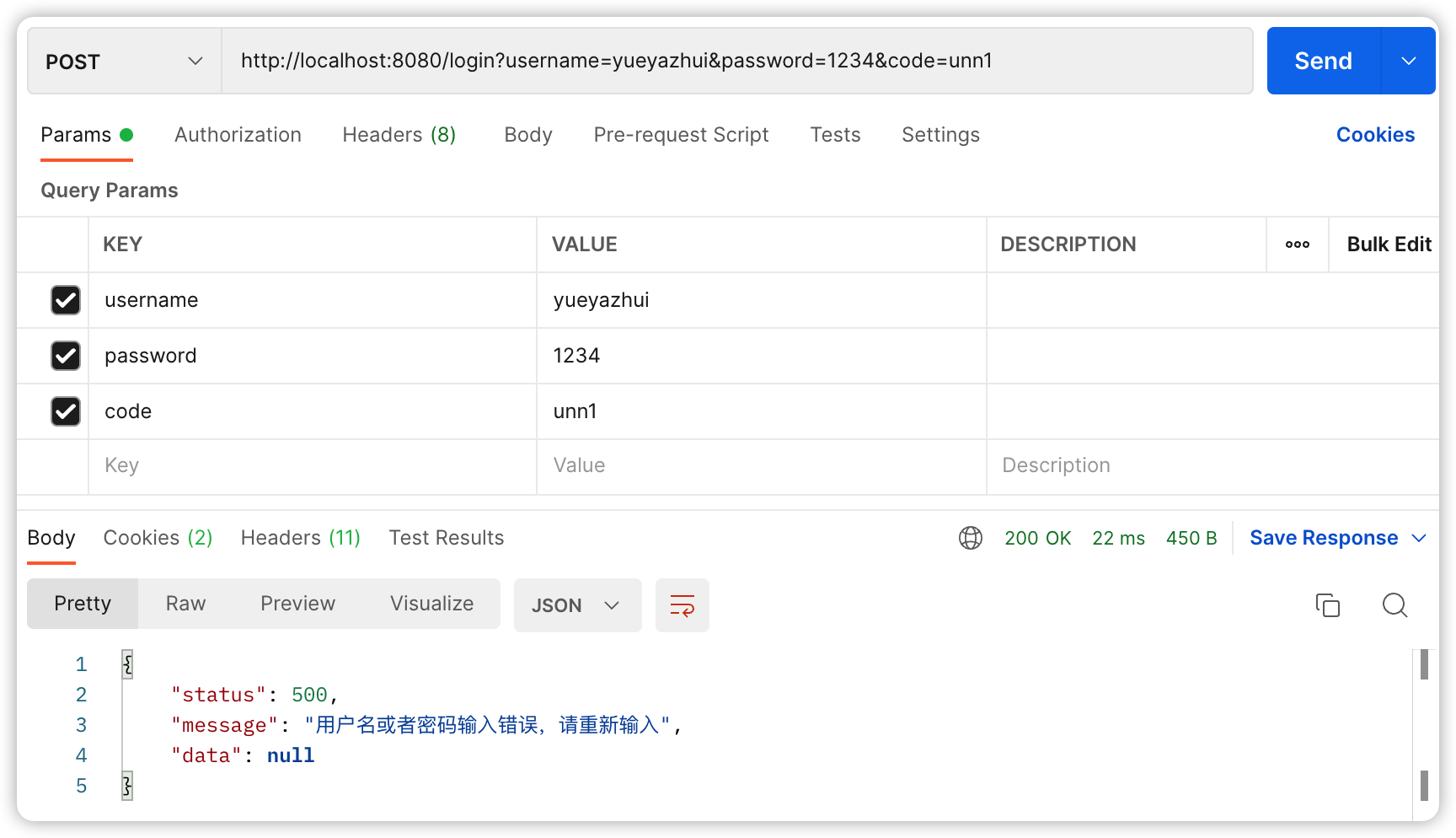

当用户登录时,用户名或者密码输入错误,一般只会给一个模糊的提示,如【用户名或者密码输入错误,请重新输入】,而不会给一个明确的提示,如【用户名输入错误】或【密码输入错误】,这样做可以防止黑客通过密码字典暴力破解;关于这一方面的安全防护 Spring Security 做的很好。

在 Spting Security 中,用户名查找失败对应的异常是:

- UsernameNotFoundException

密码匹配失败对应的异常是:

- BadCredentialsException

但是在登录失败的回调中,却总是看不到 UsernameNotFoundException 异常,无论用户名输入错误还是密码输入错误,抛出的异常都是 BadCredentialsException。

🔎源码分析🔍

org.springframework.security.authentication.dao.AbstractUserDetailsAuthenticationProvider#authenticate

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

19

20

21

22

23

24

25

26

27

28

29

30

31

32

33

34

35

36

37

38

39

40

41

42

43

44

45

46

47

48

@Override

public Authentication authenticate(Authentication authentication) throws AuthenticationException {

Assert.isInstanceOf(UsernamePasswordAuthenticationToken.class, authentication,

() -> this.messages.getMessage("AbstractUserDetailsAuthenticationProvider.onlySupports",

"Only UsernamePasswordAuthenticationToken is supported"));

String username = determineUsername(authentication);

boolean cacheWasUsed = true;

UserDetails user = this.userCache.getUserFromCache(username);

if (user == null) {

cacheWasUsed = false;

try {

user = retrieveUser(username, (UsernamePasswordAuthenticationToken) authentication);

}

catch (UsernameNotFoundException ex) {

this.logger.debug("Failed to find user '" + username + "'");

if (!this.hideUserNotFoundExceptions) {

throw ex;

}

throw new BadCredentialsException(this.messages

.getMessage("AbstractUserDetailsAuthenticationProvider.badCredentials", "Bad credentials"));

}

Assert.notNull(user, "retrieveUser returned null - a violation of the interface contract");

}

try {

this.preAuthenticationChecks.check(user);

additionalAuthenticationChecks(user, (UsernamePasswordAuthenticationToken) authentication);

}

catch (AuthenticationException ex) {

if (!cacheWasUsed) {

throw ex;

}

// There was a problem, so try again after checking

// we're using latest data (i.e. not from the cache)

cacheWasUsed = false;

user = retrieveUser(username, (UsernamePasswordAuthenticationToken) authentication);

this.preAuthenticationChecks.check(user);

additionalAuthenticationChecks(user, (UsernamePasswordAuthenticationToken) authentication);

}

this.postAuthenticationChecks.check(user);

if (!cacheWasUsed) {

this.userCache.putUserInCache(user);

}

Object principalToReturn = user;

if (this.forcePrincipalAsString) {

principalToReturn = user.getUsername();

}

return createSuccessAuthentication(principalToReturn, authentication, user);

}

从这段代码中,可以看出,在查找用户时,如果抛出了 UsernameNotFoundException,这个异常会被捕获,捕获之后,如果 hideUserNotFoundExceptions 属性的值为 true,就抛出一个 BadCredentialsException;相当于将 UsernameNotFoundException 异常隐藏了,默认情况下,hideUserNotFoundExceptions 的值为 true。

一般来说,这个配置是不需要修改的,如果想要区别出 UsernameNotFoundException 和 BadCredentials Exception 异常,思路如下:

-

自定义 DaoAuthenticationProvider 代替系统默认的,在定义时将 hideUserNotFoundExceptions 属性设置为 false。

-

当用户名查找失败时,不抛出 UsernameNotFoundException 异常,而是抛出一个自定义异常,自定义异常是不会被隐藏的。

-

当用户名查找失败时,直接抛出 BadCredentialsException 异常,但异常信息改为【用广名不存在】。

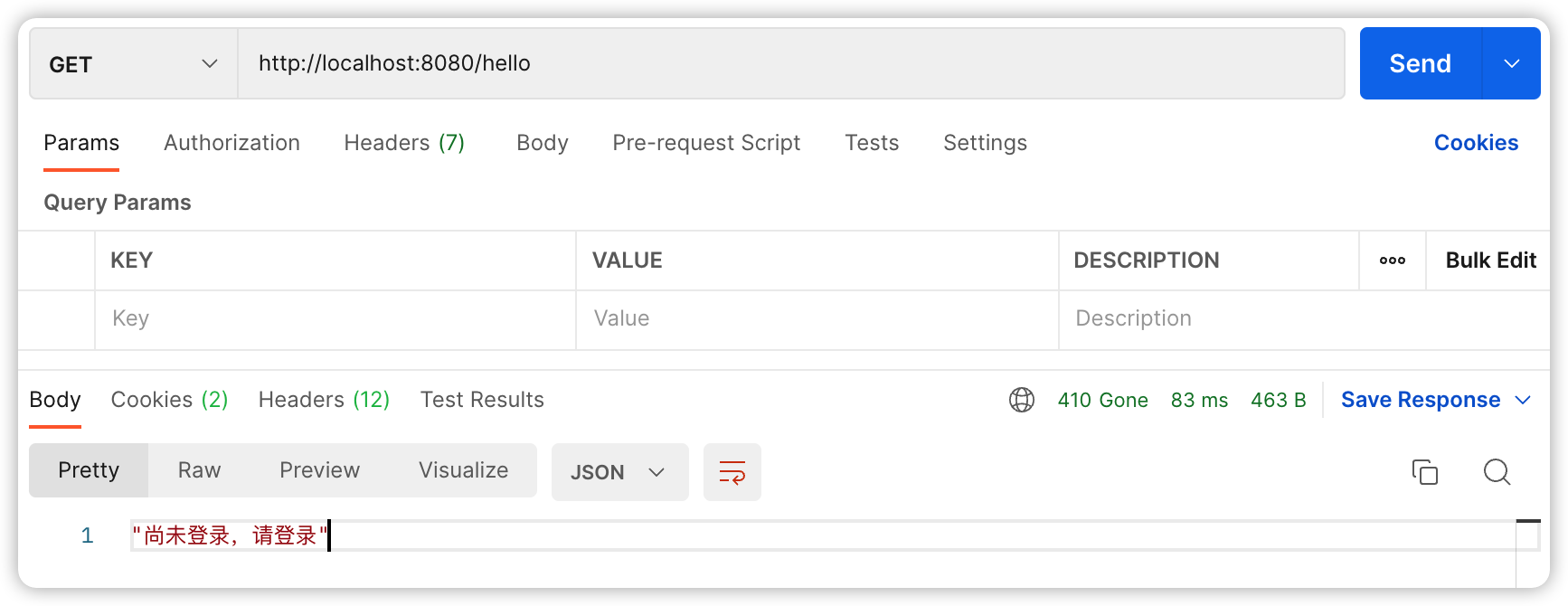

3. 未认证处理方案

没有认证就访问数据,系统默认行为:重定向到登录页面;

但是在前后端分离中,这个逻辑是有问题的,如果用户没有登录就访问一个需要认证后才能访问的页面,这个时候,不应该让用户重定向到登录页面,而是给用户一个尚未登录的提示,前端收到提示后,再自行决定页面跳转。

要解诀这个问题,就涉及到 Spring Security 中的一个接口 AuthenticationEntryPoint,该接口有一个实现类:LoginUrlAuthenticationEntryPoint,该类中有一个方法 commence,如下:

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

19

20

21

22

23

24

25

26

27

28

29

/**

* Performs the redirect (or forward) to the login form URL.

* 执行重定向(或转发)到登录表单 URL。

*/

@Override

public void commence(HttpServletRequest request, HttpServletResponse response,

AuthenticationException authException) throws IOException, ServletException {

if (!this.useForward) {

// redirect to login page. Use https if forceHttps true

String redirectUrl = buildRedirectUrlToLoginPage(request, response, authException);

this.redirectStrategy.sendRedirect(request, response, redirectUrl);

return;

}

String redirectUrl = null;

if (this.forceHttps && "http".equals(request.getScheme())) {

// First redirect the current request to HTTPS. When that request is received,

// the forward to the login page will be used.

redirectUrl = buildHttpsRedirectUrlForRequest(request);

}

if (redirectUrl != null) {

this.redirectStrategy.sendRedirect(request, response, redirectUrl);

return;

}

String loginForm = determineUrlToUseForThisRequest(request, response, authException);

logger.debug(LogMessage.format("Server side forward to: %s", loginForm));

RequestDispatcher dispatcher = request.getRequestDispatcher(loginForm);

dispatcher.forward(request, response);

return;

}

首先从这个方法的注释中可以看出,这个方法是用来决定到底是要重定向还是要 forward,通过 Debug 追踪,发现默认情况 下 useForward 的值为 false,所以请求走进了重定向。

那么解决问题的思路就很简单了,直接重写这个方法,在方法中返回 JSON 即可,不再做重定向操作,具体配置如下:

1

2

3

4

5

6

7

8

9

10

.csrf().disable()

.exceptionHandling()

.authenticationEntryPoint((request, response, authenticationEntryPoint) -> {

response.setContentType(MediaType.APPLICATION_JSON_UTF8_VALUE);

response.setStatus(HttpServletResponse.SC_GONE);

PrintWriter writer = response.getWriter();

writer.write(new ObjectMapper().writeValueAsString("尚未登录,请登录"));

writer.flush();

writer.close();

});

在 Spring Security 的配置中,加上自定义的 AuthenticationEntryPoint 处理方法,该方法中直接返回相应的 JSON 提示即可。

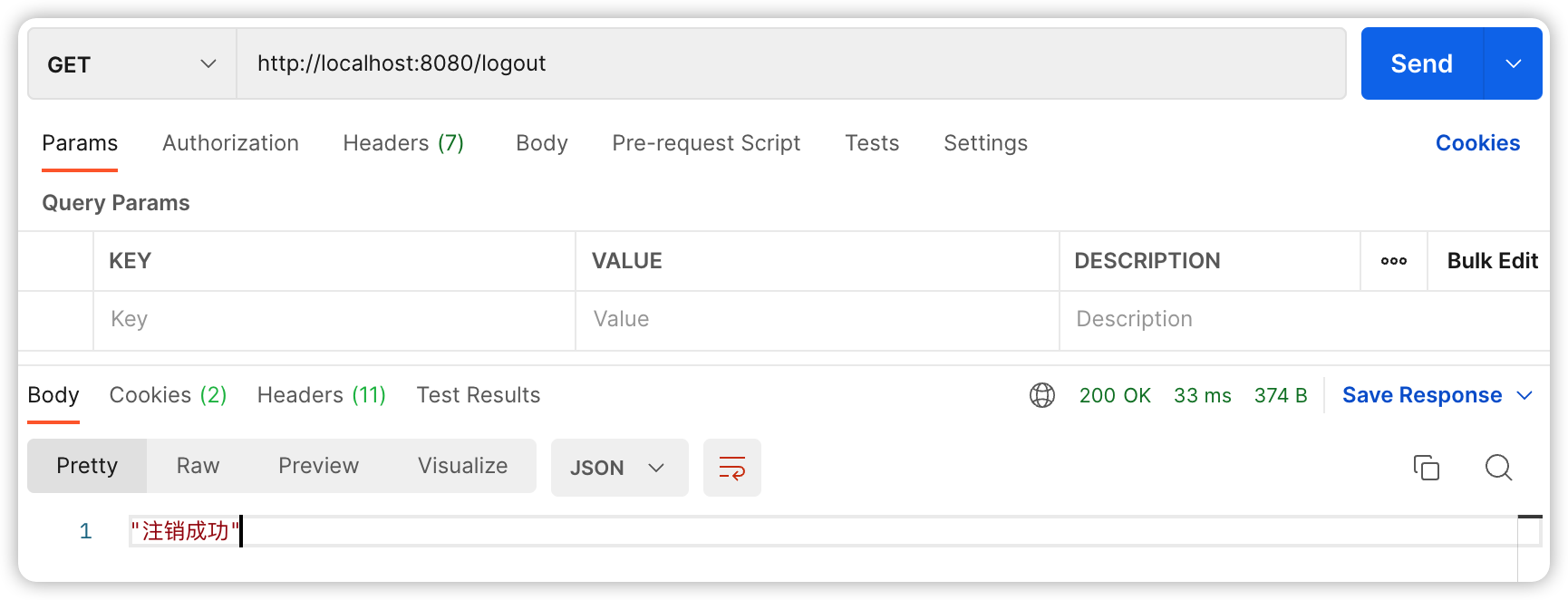

4. 注销登录

1

2

3

4

5

6

7

8

9

10

11

.logout()

.logoutRequestMatcher(new AntPathRequestMatcher("/logout", ServletUtil.METHOD_GET))

.logoutSuccessHandler((request, response, authentication) -> {

response.setContentType(MediaType.APPLICATION_JSON_UTF8_VALUE);

response.setStatus(HttpServletResponse.SC_OK);

PrintWriter writer = response.getWriter();

writer.write(new ObjectMapper().writeValueAsString("注销成功"));

writer.flush();

writer.close();

})

.permitAll()

SecurityConfig#configure 配置代码,如下:

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

19

20

21

22

23

24

25

26

27

28

29

30

31

32

33

34

35

36

37

38

39

40

41

42

43

44

45

46

47

48

49

50

51

52

@Override

protected void configure(HttpSecurity http) throws Exception {

http.authorizeRequests()

.anyRequest().authenticated()

.and()

.formLogin()

// 登录页面

.loginPage("/login.html")

// 登录接口

.loginProcessingUrl("/login")

.usernameParameter("username")

.passwordParameter("password")

.successHandler((request, response, authentication) -> {

response.setContentType(MediaType.APPLICATION_JSON_UTF8_VALUE);

response.setStatus(HttpServletResponse.SC_OK);

PrintWriter writer = response.getWriter();

writer.write(new ObjectMapper().writeValueAsString(authentication.getPrincipal()));

writer.flush();

writer.close();

})

.failureHandler((request, response, exception) -> {

response.setContentType(MediaType.APPLICATION_JSON_UTF8_VALUE);

PrintWriter writer = response.getWriter();

writer.write(new ObjectMapper().writeValueAsString(exception.getMessage()));

writer.flush();

writer.close();

})

.permitAll()

.and()

.logout()

.logoutRequestMatcher(new AntPathRequestMatcher("/logout", ServletUtil.METHOD_GET))

.logoutSuccessHandler((request, response, authentication) -> {

response.setContentType(MediaType.APPLICATION_JSON_UTF8_VALUE);

response.setStatus(HttpServletResponse.SC_OK);

PrintWriter writer = response.getWriter();

writer.write(new ObjectMapper().writeValueAsString("注销成功"));

writer.flush();

writer.close();

})

.permitAll()

.and()

.csrf().disable()

.exceptionHandling()

.authenticationEntryPoint((request, response, authenticationEntryPoint) -> {

response.setContentType(MediaType.APPLICATION_JSON_UTF8_VALUE);

response.setStatus(HttpServletResponse.SC_GONE);

PrintWriter writer = response.getWriter();

writer.write(new ObjectMapper().writeValueAsString("尚未登录,请登录"));

writer.flush();

writer.close();

});

}

7.2.2 服务端接口调整

用户登录的用户名/密码是在 UsernamePasswordAuthenticationFilter 类中处理的,处理代码如下:

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

19

20

21

22

23

24

@Override

public Authentication attemptAuthentication(HttpServletRequest request, HttpServletResponse response) throws AuthenticationException {

if (this.postOnly && !request.getMethod().equals("POST")) {

throw new AuthenticationServiceException("Authentication method not supported: " + request.getMethod());

}

String username = obtainUsername(request);

username = (username != null) ? username.trim() : "";

String password = obtainPassword(request);

password = (password != null) ? password : "";

UsernamePasswordAuthenticationToken authRequest = UsernamePasswordAuthenticationToken.unauthenticated(username, password);

// Allow subclasses to set the "details" property

setDetails(request, authRequest);

return this.getAuthenticationManager().authenticate(authRequest);

}

@Nullable

protected String obtainUsername(HttpServletRequest request) {

return request.getParameter(this.usernameParameter);

}

@Nullable

protected String obtainPassword(HttpServletRequest request) {

return request.getParameter(this.passwordParameter);

}

通过获取用户名/密码的方式(request.getParameter),可以看出 Spring Security 登录的默认数据传输格式是 key/value 形式。

如果想要把登录的传参格式换成 JSON,只需自定义一个过滤器代替 UsernamePasswordAuthenticationFilter ,然后在获取参数时,换一种方式即可。

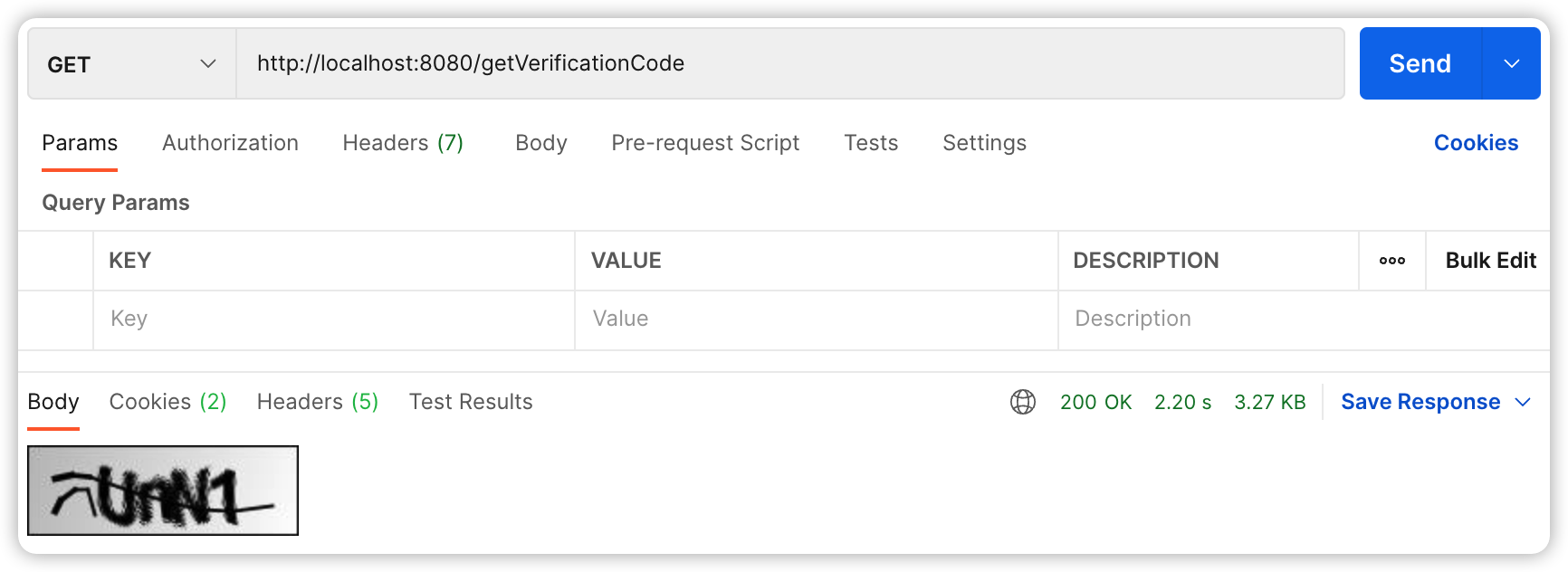

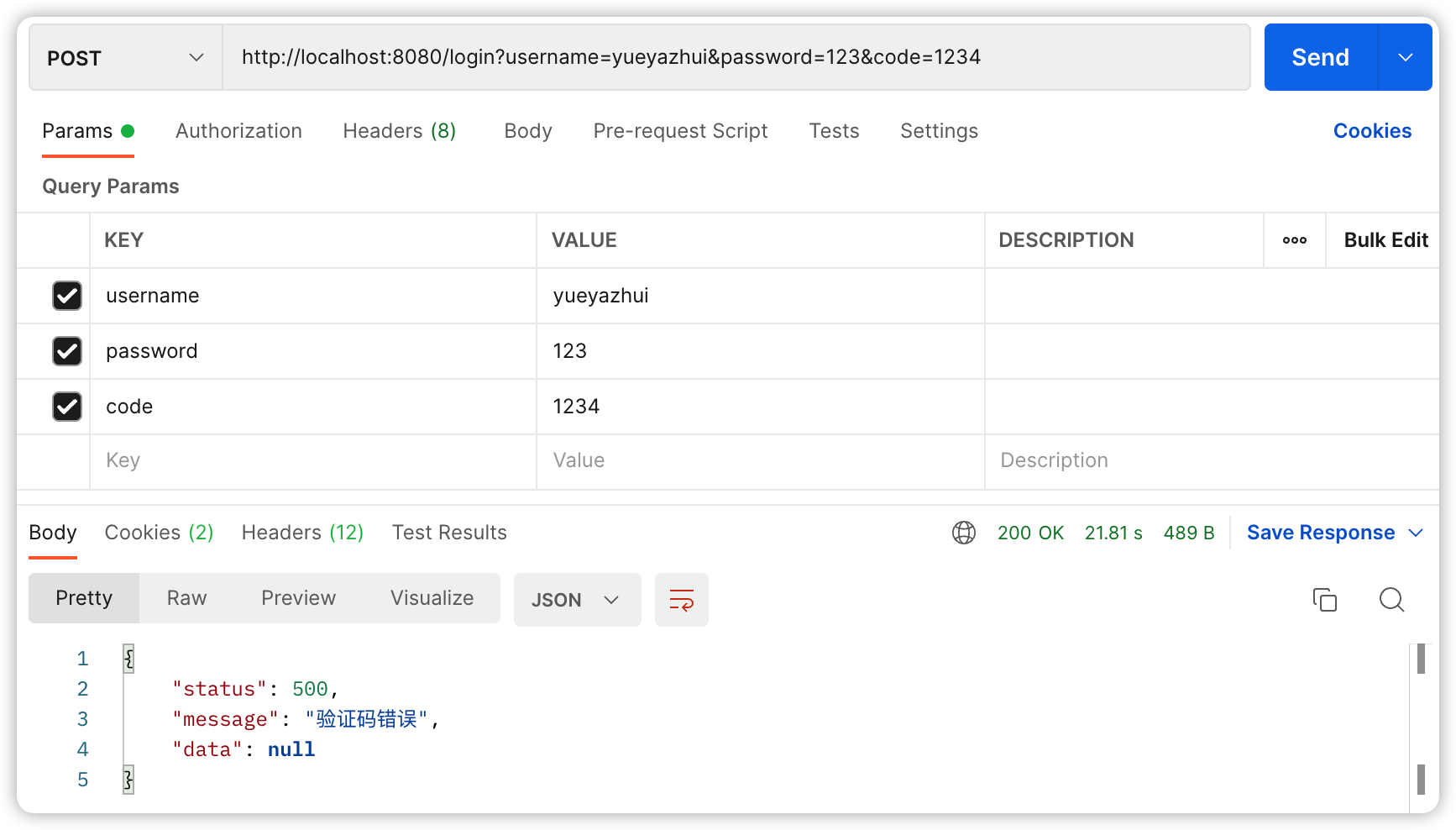

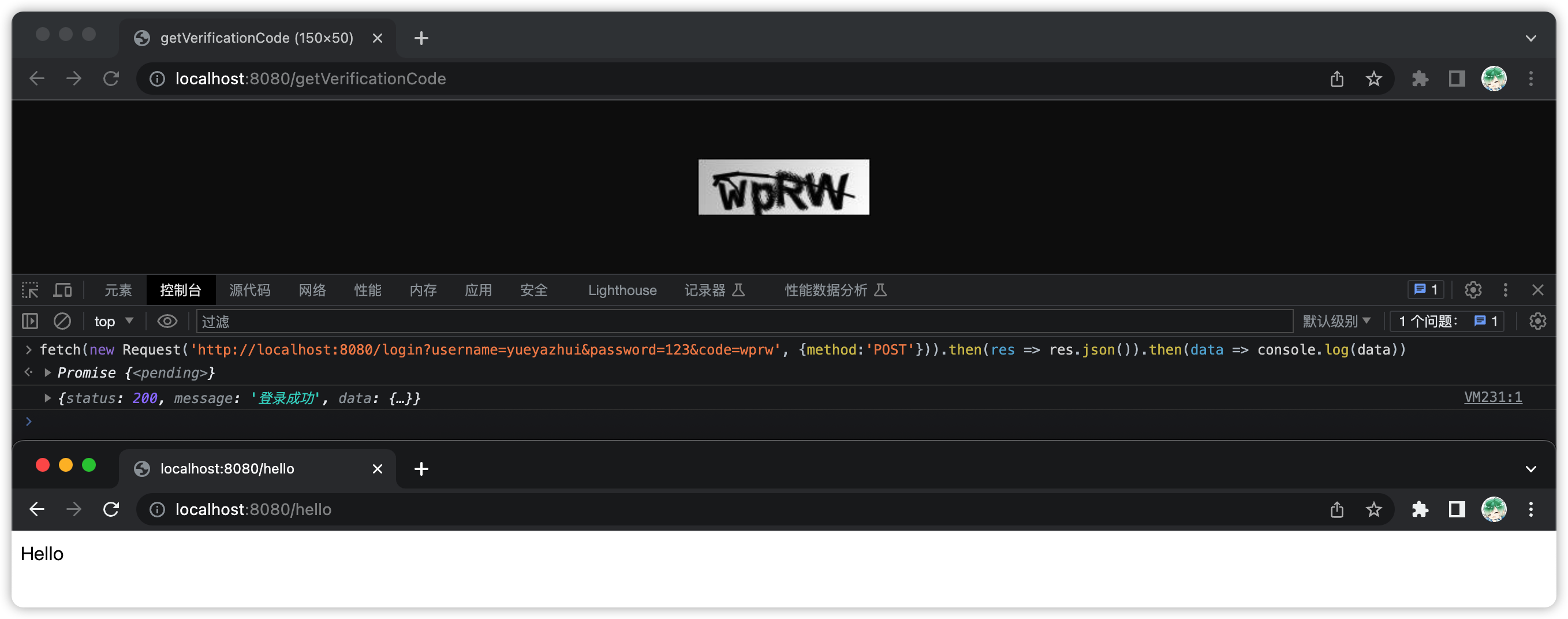

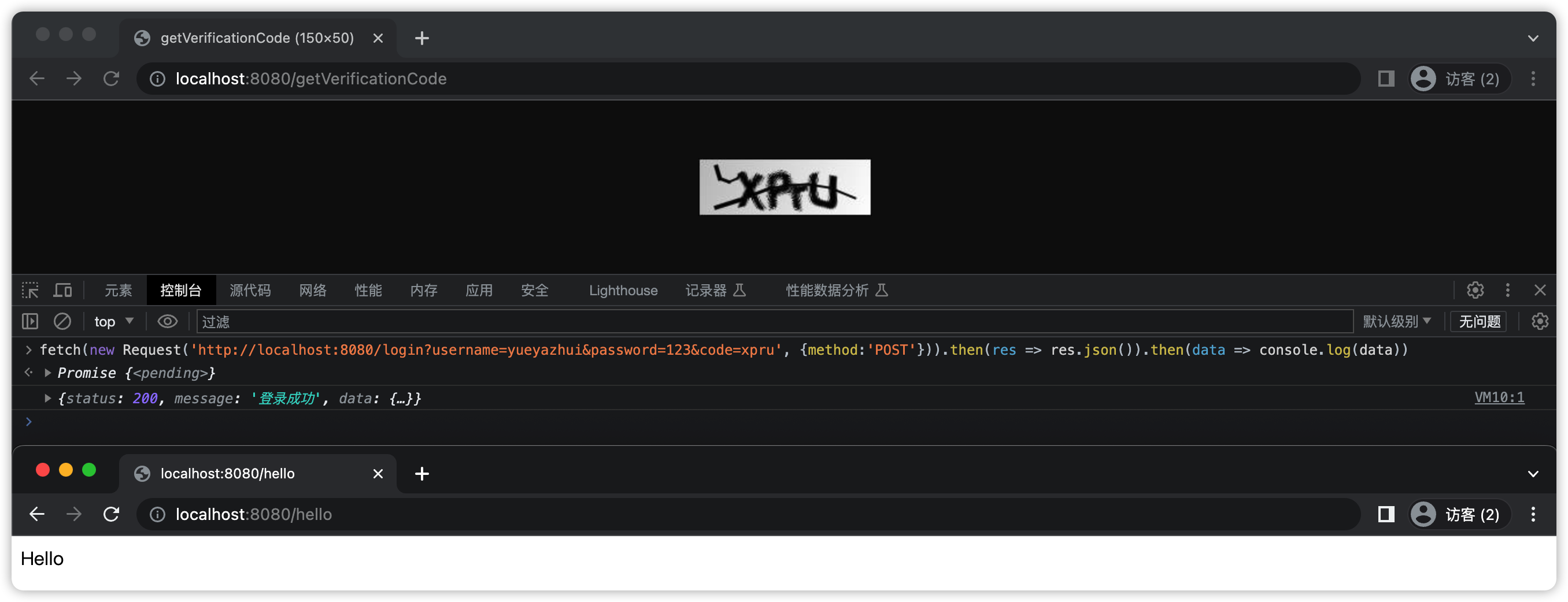

注意,如果有验证码功能,要连同验证码一起处理。

7.2.3 自定义过滤器

自定义一个过滤器代替 UsernamePasswordAuthenticationFilter ,如下:

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

19

20

21

22

23

24

25

26

27

/**

* @description 登录的传参格式转换(key/value 2 json)

* @author yueyazhui

* @website yueyazhui.top

* @email yueyahzui@sina.com

* @date 2023-05-22 21:34

**/

public class LoginFilter extends UsernamePasswordAuthenticationFilter {

@Override

@SneakyThrows

public Authentication attemptAuthentication(HttpServletRequest request, HttpServletResponse response) throws AuthenticationException {

if (!ServletUtil.METHOD_POST.equals(request.getMethod())) {

throw new AuthenticationServiceException("Authentication method not supported: " + request.getMethod());

}

if (MediaType.APPLICATION_JSON_VALUE.equals(request.getContentType()) || MediaType.APPLICATION_JSON_UTF8_VALUE.equals(request.getContentType())) {

Map<String, String> loginData = new ObjectMapper().readValue(request.getInputStream(), Map.class);

String username = Optional.ofNullable(loginData.get(getUsernameParameter())).orElse(StrUtil.EMPTY).trim();

String password = Optional.ofNullable(loginData.get(getPasswordParameter())).orElse(StrUtil.EMPTY);

UsernamePasswordAuthenticationToken authRequest = new UsernamePasswordAuthenticationToken(username, password);

setDetails(request, authRequest);

return this.getAuthenticationManager().authenticate(authRequest);

} else {

return super.attemptAuthentication(request, response);

}

}

}

- 登录请求的请求方式肯定是 POST,如果不是 POST ,直接抛异常。

- 处理验证码,从 session 中获取已经下发的验证码。

- 通过 contentType 来判断当前请求是否通过 JSON 来传递参数,如果是通过 JSON 传递参数,则按照 JSON 的方式来解析,如果不是,则调用 super.attemptAuthentication 方法,进入到父类的处理逻辑中,也就是说,这个类,既支持 JSON 的形式传递参数,也支持 key/value 的形式传递参数。

- 如果当前请求是通过 JSON 的形式来传递数据,就可以通过读取 request 中的 I/O 流,将 JSON 映射到一个 Map 上。

- 从 Map 中取出 code,判断验证码是否正确,如果验证码有误,直接抛异常。

- 从 Map 中取出 username 和 password,构造 UsernamePasswordAuthenticationToken 对象并作校验。

过滤器定义完成后,接下来用自定义的过滤器代替默认的 UsernamePasswordAuthenticationFilter。

首先需要提供一个 LoginFilter 实例:

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

19

20

21

22

23

24

25

26

27

28

29

30

31

32

33

34

35

36

@Bean

LoginFilter loginFilter() throws Exception {

LoginFilter loginFilter = new LoginFilter();

loginFilter.setAuthenticationManager(authenticationManagerBean());

loginFilter.setFilterProcessesUrl("/login");

loginFilter.setUsernameParameter("username");

loginFilter.setPasswordParameter("password");

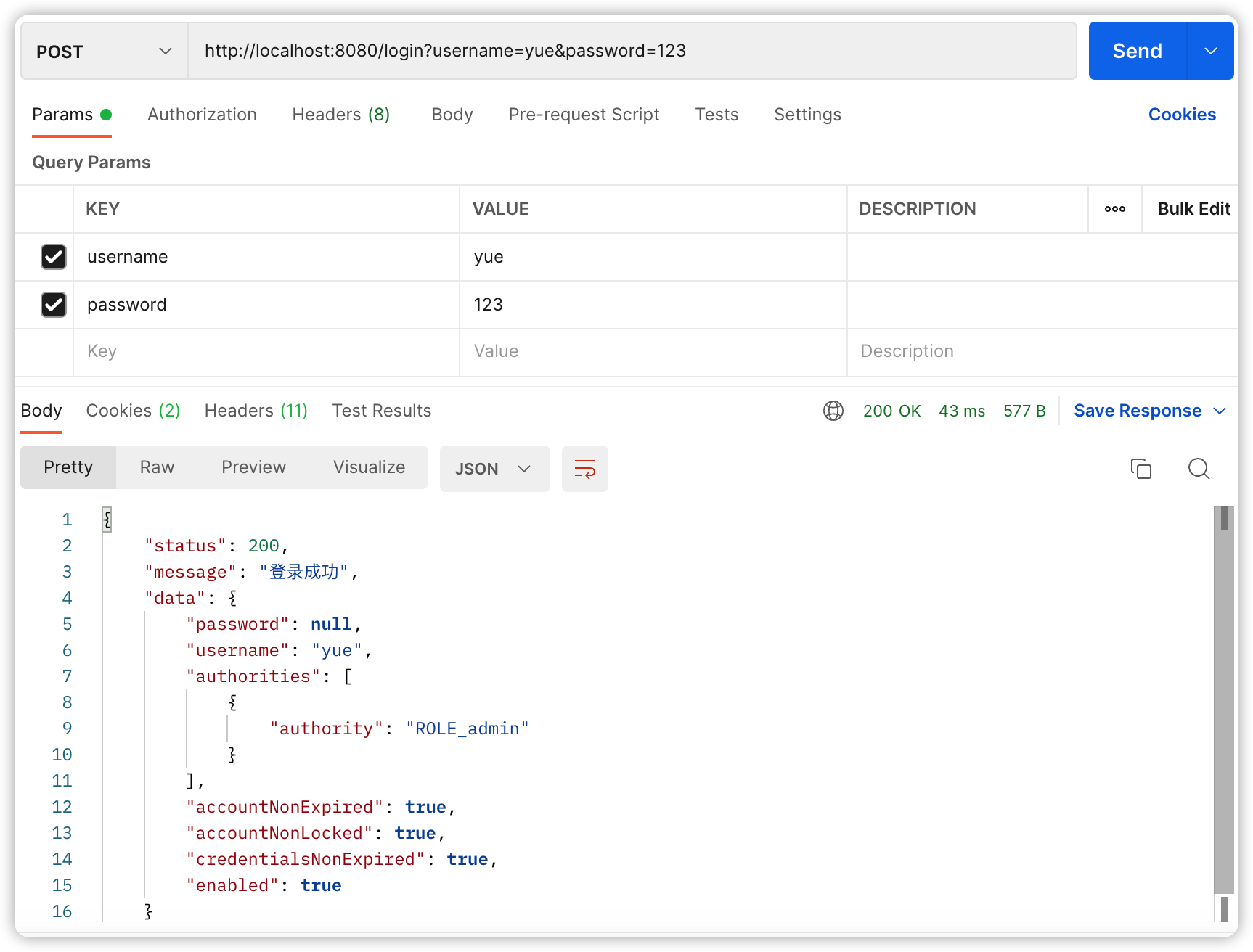

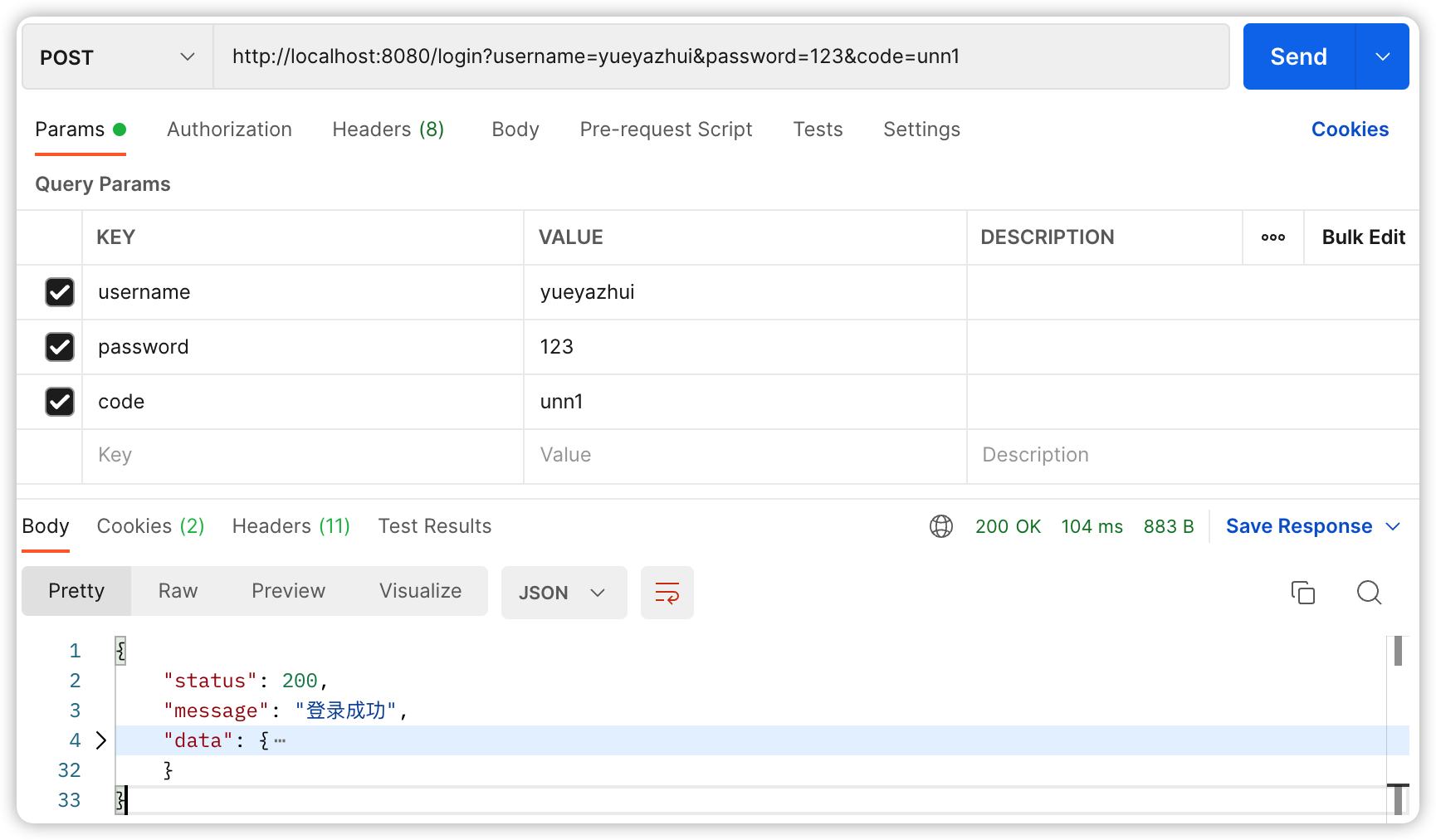

loginFilter.setAuthenticationSuccessHandler((request, response, authentication) -> {

response.setContentType(MediaType.APPLICATION_JSON_UTF8_VALUE);

response.setStatus(HttpServletResponse.SC_OK);

PrintWriter writer = response.getWriter();

writer.write(new ObjectMapper().writeValueAsString(Response.success("登录成功", authentication.getPrincipal())));

writer.flush();

writer.close();

});

loginFilter.setAuthenticationFailureHandler((request, response, exception) -> {

response.setContentType(MediaType.APPLICATION_JSON_UTF8_VALUE);

PrintWriter writer = response.getWriter();

Response resp = Response.error(exception.getMessage());

if (exception instanceof LockedException) {

resp.setMessage("账户被锁定,请联系管理员");

} else if (exception instanceof CredentialsExpiredException) {

resp.setMessage("密码过期,请联系管理员");

} else if (exception instanceof AccountExpiredException) {

resp.setMessage("账户过期,请联系管理员");

} else if (exception instanceof DisabledException) {

resp.setMessage("账户被禁用,请联系管理员");

} else if (exception instanceof BadCredentialsException) {

resp.setMessage("用户名或者密码输入错误,请重新输入");

}

writer.write(new ObjectMapper().writeValueAsString(resp));

writer.flush();

writer.close();

});

return loginFilter;

}

代替了 UsernamePasswordAuthenticationFilter 之后,原本在 SecurityConfig#configure 方法中关于 form 表单的配置就会失效,那些失效的属性,都可以在 LoginFilter 的实例中配置。

另外还要配置一个 AuthenticationManager,根据 WebSecurityConfigurerAdapter 中提供的配置即可。

FilterProcessUrl 可以根据实际情况配置,如果不配置,默认的就是 /login。

最后,用自定义的 LoginFilter 实例代替 UsernamePasswordAuthenticationFilter,如下:

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

19

20

21

22

23

24

25

26

27

28

29

@Override

protected void configure(HttpSecurity http) throws Exception {

http.authorizeRequests()

.anyRequest().authenticated()

.and()

.logout()

.logoutRequestMatcher(new AntPathRequestMatcher("/logout", ServletUtil.METHOD_GET))

.logoutSuccessHandler((request, response, authentication) -> {

response.setContentType(MediaType.APPLICATION_JSON_UTF8_VALUE);

response.setStatus(HttpServletResponse.SC_OK);

PrintWriter writer = response.getWriter();

writer.write(new ObjectMapper().writeValueAsString("注销成功"));

writer.flush();

writer.close();

})

.permitAll()

.and()

.csrf().disable()

.exceptionHandling()

.authenticationEntryPoint((request, response, authenticationEntryPoint) -> {

response.setContentType(MediaType.APPLICATION_JSON_UTF8_VALUE);

response.setStatus(HttpServletResponse.SC_GONE);

PrintWriter writer = response.getWriter();

writer.write(new ObjectMapper().writeValueAsString("尚未登录,请登录"));

writer.flush();

writer.close();

});

http.addFilterAt(loginFilter(), UsernamePasswordAuthenticationFilter.class);

}

调用 addFilterAt 方法完成替换操作。

登录成功

登录失败

7.2.4 前端修改

默认 key/value 请求,前端登录代码是这样的:

1

2

3

4

5

6

7

8

9

10

11

this.$refs.loginForm.validate((valid) => {

if (valid) {

this.loading = true

this.postKeyValueRequest('/login', this.loginForm).then(response => {

this.loading = false

// 省略

})

} else {

return false

}

})

首先去校验数据,在校验成功之后,通过 postKeyValueRequest 方法来发送登录请求,这个方法是已经封装好的通过 key/value 形式传递参数的 POST 请求,如下:

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

19

20

21

22

23

24

25

export const postKeyValueRequest = (url, params) => {

return axios({

method: 'post',

url: `${base}${url}`,

data: params,

transformRequest: [function (data) {

let result = ''

for (let i in data) {

result += encodeURIComponent(i) + '=' + encodeURIComponent(data[i]) + '&'

}

return ret;

}],

headers: {

'Content-Type': 'application/x-www-form-urlencoded'

}

})

}

export const postRequest = (url, params) => {

return axios({

method: 'post',

url: `${base}${url}`,

data: params

})

}

postKeyValueRequest 是通过 key/value 形式传递参数,postRequest 是通过 JSON 形式传递参数。

所以,前端只需对登录请求稍作调整即可,如下:

1

2

3

4

5

6

7

8

9

10

11

this.$refs.loginForm.validate((valid) => {

if (valid) {

this.loading = true;

this.postRequest('/login', this.loginForm).then(response => {

this.loading = false;

//省略

})

} else {

return false

}

})

配置完成,登录,在浏览器控制台中 ,就可以看到登录请求的参数形式了。

8 授权

8.1 授权

所谓的授权,就是用户访问某一个资源时,需要去检查该用户是否具备这样的权限,如果具备就允许访问,如果不具备,则不允许访问。

8.2 准备测试用户

因为现在还没有连接数据库,所以测试用户还是基于内存来配置。

基于内存配置测试用户,有两种方式;

其一:

1

2

3

4

5

6

7

8

9

10

11

@Override

protected void configure(AuthenticationManagerBuilder auth) throws Exception {

auth.inMemoryAuthentication()

.withUser("yue")

.password("123")

.roles("admin")

.and()

.withUser("yueyazhui")

.password("123")

.roles("user");

}

其二:

由于 Spring Security 支持多种数据源,例如内存、数据库、LDAP1等,这些不同来源的数据被共同封装成了一个 UserDetailService 接口,任何实现了该接口的对象都可以作为认证数据源。

因此还可以通过重写 WebSecurityConfigurerAdapter 中的 userDetailsService 方法来提供一个 UserDetailService 实例进而配置多个用户:

1

2

3

4

5

6

7

8

@Bean

@Override

public UserDetailsService userDetailsServiceBean() throws Exception {

InMemoryUserDetailsManager inMemoryUserDetailsManager = new InMemoryUserDetailsManager();

inMemoryUserDetailsManager.createUser(User.withUsername("yue").password("123").roles("admin").build());

inMemoryUserDetailsManager.createUser(User.withUsername("yueyazhui").password("123").roles("user").build());

return inMemoryUserDetailsManager;

}

两种基于内存定义用户的方法,任选其一。

8.3 准备测试接口

接下来准备三个测试接口,如下:

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

19

20

21

22

23

24

25

/**

* @description HelloController

* @author yueyazhui

* @website yueyazhui.top

* @email yueyahzui@sina.com

* @date 2023-04-24 23:42

**/

@RestController

public class HelloController {

@GetMapping("/hello")

public String hello() {

return "Hello";

}

@GetMapping("/admin/hello")

public String admin() {

return "Admin";

}

@GetMapping("/user/hello")

public String user() {

return "User";

}

}

这三个测试接口的规划是这样的:

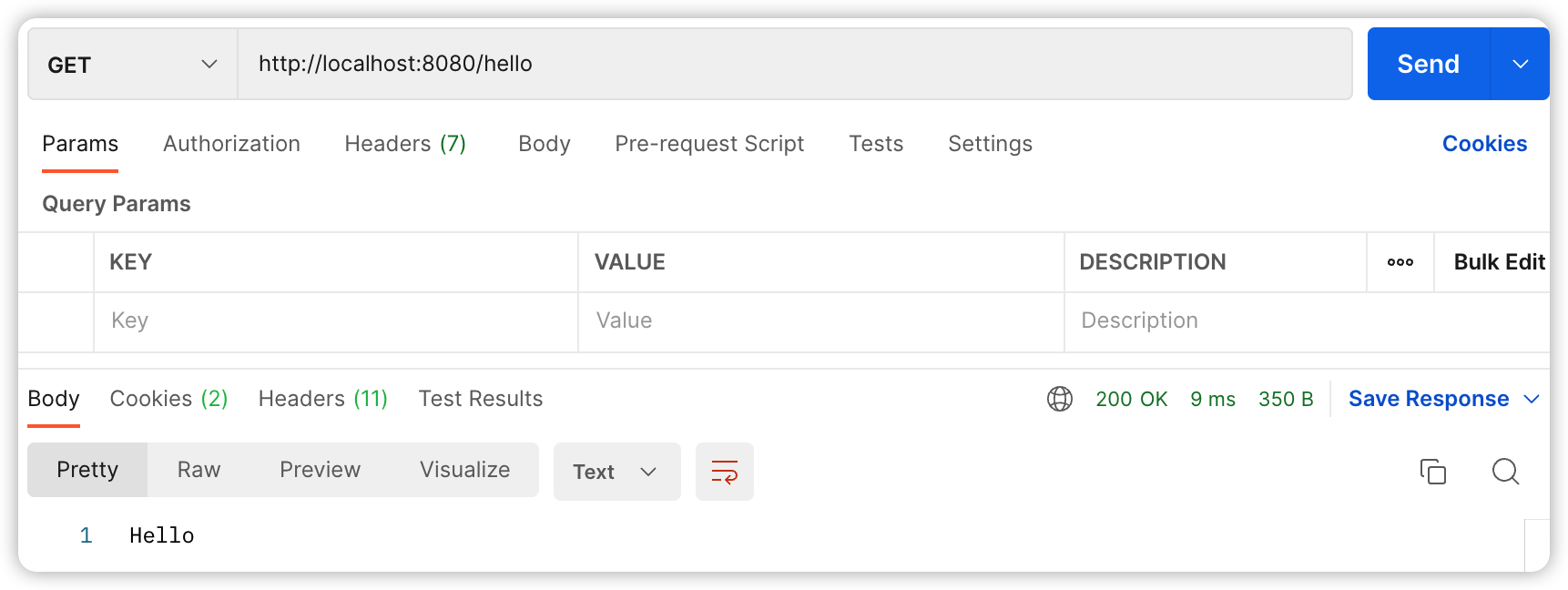

- /hello 是任何用户都可以访问的接口

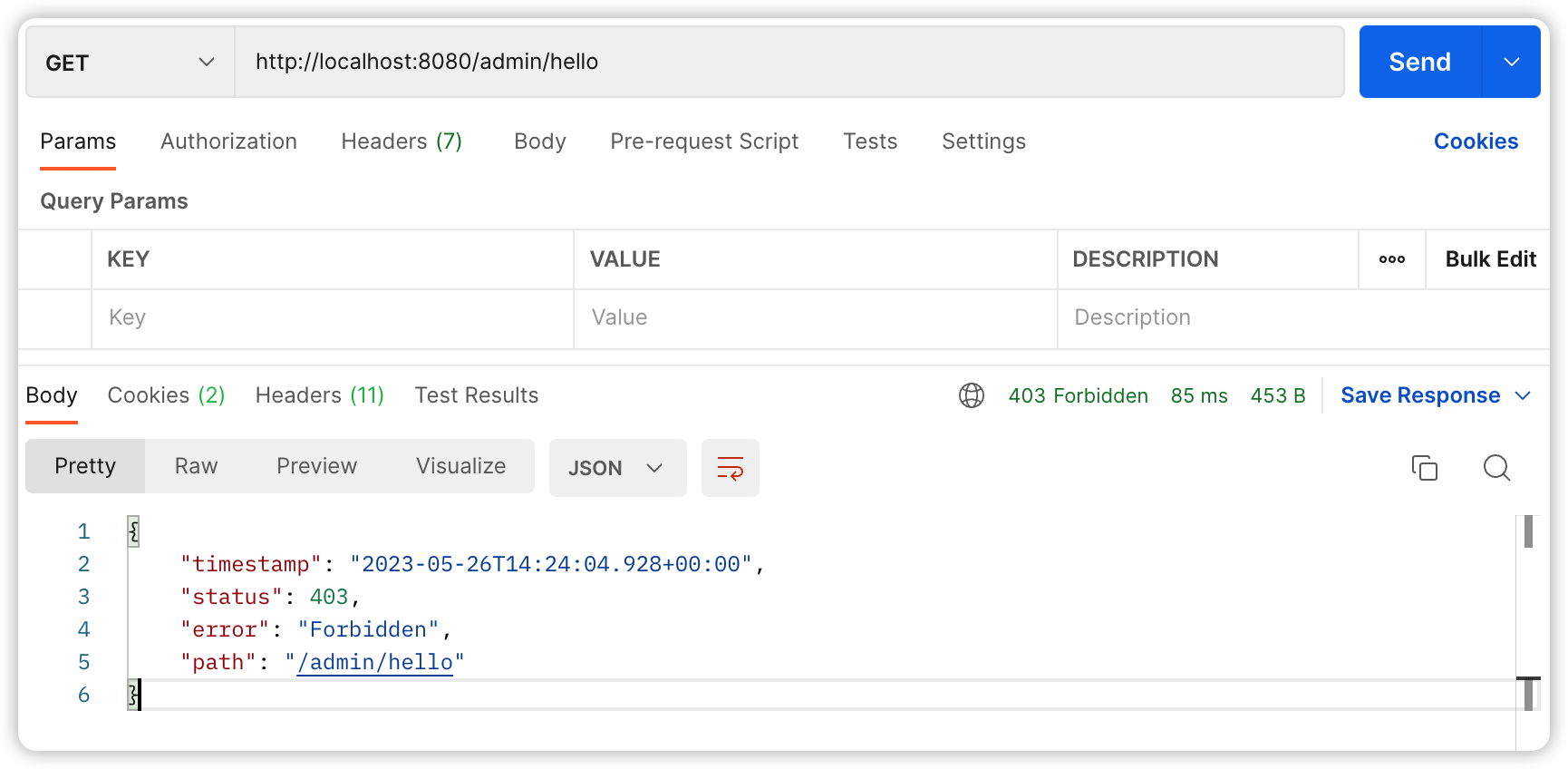

- /admin/hello 是具有 admin 身份的用户才能访问的接口

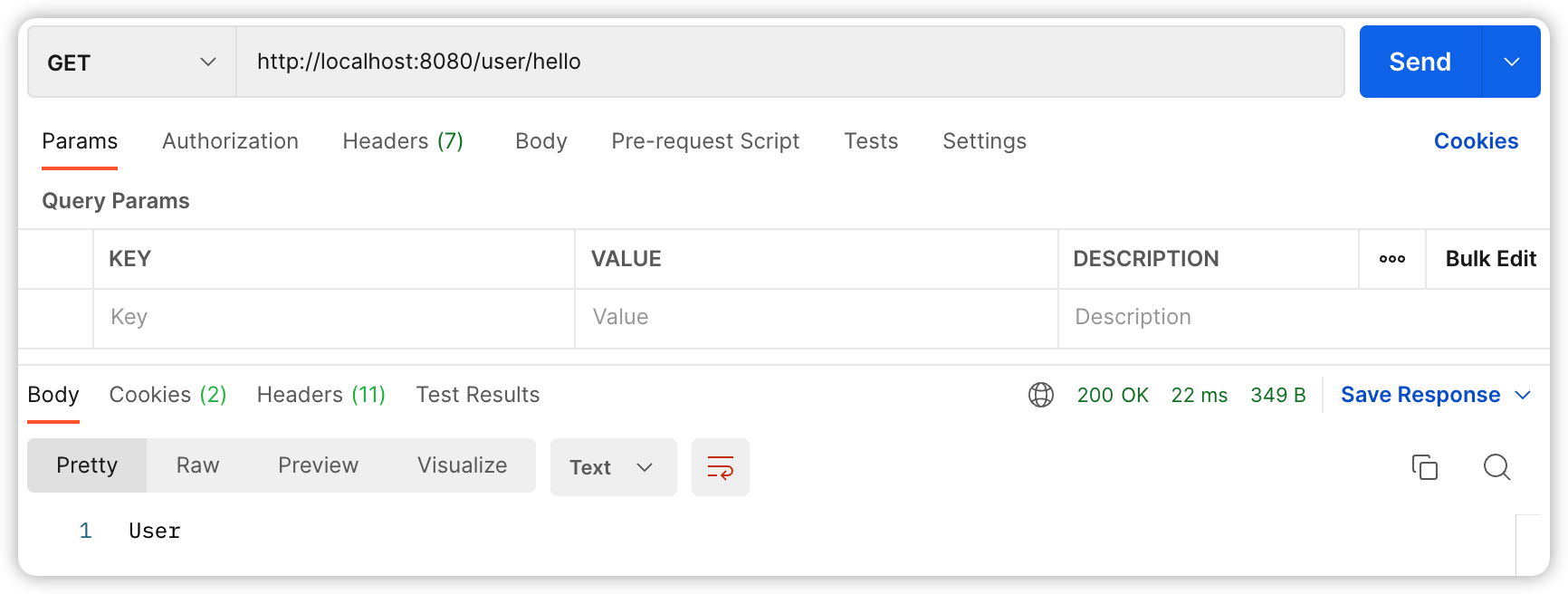

- /user/hello 是具有 user 身份的用户才能访问的接口

- 所有 user 能够访问的资源,admin 都能够访问

注意第四条规范意味着所有具备 admin 身份的用户自动具备 user 身份。

8.4 配置

接下来配置权限的拦截规则,在 Spring Security 的 configure(HttpSecurity http) 方法中,代码如下:

1

2

3

4

5

6

7

http.authorizeRequests()

.antMatchers("/admin/**").hasRole("admin")

.antMatchers("/user/**").hasRole("user")

.anyRequest().authenticated()

.and()

...

...

这里的匹配规则采用了 Ant 风格的路径匹配符,Ant 风格的路径匹配符在 Spring 家族中使用非常广泛,它的匹配规则也非常简单:

| 通配符 | 含义 |

|---|---|

| ** | 匹配多层路径 |

| * | 匹配一层路径 |

| ? | 匹配任意单个字符 |

上面配置的含义是:

- 如果请求路径满足

/admin/**格式,则用户需要具备 admin 角色。 - 如果请求路径满足

/user/**格式,则用户需要具备 user 角色。 - 剩余的其他格式的请求路径,只需要认证(登录)就可以访问。

注意

在代码中三条规则的配置顺序非常重要,和 Shiro 类似,Spring Security 在匹配的时候也是按照从上往下的顺序来匹配,一旦匹配到就不再继续匹配了。

另一方面,如果强制将 anyRequest 配置在 antMatchers 前面,如下:

1

2

3

4

5

http.authorizeRequests()

.anyRequest().authenticated()

.antMatchers("/admin/**").hasRole("admin")

.antMatchers("/user/**").hasRole("user")

.and()

此时项目在启动的时候,就会报错,会提示不能在 anyRequest 之后添加 antMatchers:

anyRequest 已经包含了所有请求,在它之后如果还配置其他请求便没有了意义。

anyRequest 放在最后,表示除了前面拦截规则之外,剩下的请求要如何处理。

在拦截规则的配置类 AbstractRequestMatcherRegistry 中,可以看到如下一些代码(部分源码):

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

19

20

21

22

23

24

25

26

27

28

29

30

31

32

33

34

public abstract class AbstractRequestMatcherRegistry<C> {

// 是否已经配置完成

private boolean anyRequestConfigured = false;

public C anyRequest() {

Assert.state(!this.anyRequestConfigured, "Can't configure anyRequest after itself");

this.anyRequestConfigured = true;

return configurer;

}

public C antMatchers(HttpMethod method, String... antPatterns) {

Assert.state(!this.anyRequestConfigured, "Can't configure antMatchers after anyRequest");

return chainRequestMatchers(RequestMatchers.antMatchers(method, antPatterns));

}

public C antMatchers(String... antPatterns) {

Assert.state(!this.anyRequestConfigured, "Can't configure antMatchers after anyRequest");

return chainRequestMatchers(RequestMatchers.antMatchers(antPatterns));

}

protected final List<MvcRequestMatcher> createMvcMatchers(HttpMethod method,

String... mvcPatterns) {

Assert.state(!this.anyRequestConfigured, "Can't configure mvcMatchers after anyRequest");

return matchers;

}

public C regexMatchers(HttpMethod method, String... regexPatterns) {

Assert.state(!this.anyRequestConfigured, "Can't configure regexMatchers after anyRequest");

return chainRequestMatchers(RequestMatchers.regexMatchers(method, regexPatterns));

}

public C regexMatchers(String... regexPatterns) {

Assert.state(!this.anyRequestConfigured, "Can't configure regexMatchers after anyRequest");

return chainRequestMatchers(RequestMatchers.regexMatchers(regexPatterns));

}

public C requestMatchers(RequestMatcher... requestMatchers) {

Assert.state(!this.anyRequestConfigured, "Can't configure requestMatchers after anyRequest");

return chainRequestMatchers(Arrays.asList(requestMatchers));

}

}

从这段源码中,可以看到,在任何拦截规则之前(包括 anyRequest 自身),都会先判断 anyRequest 是否已经配置,如果已经配置,则会抛出异常,系统启动失败。

8.5 启动测试

启动项目进行测试。

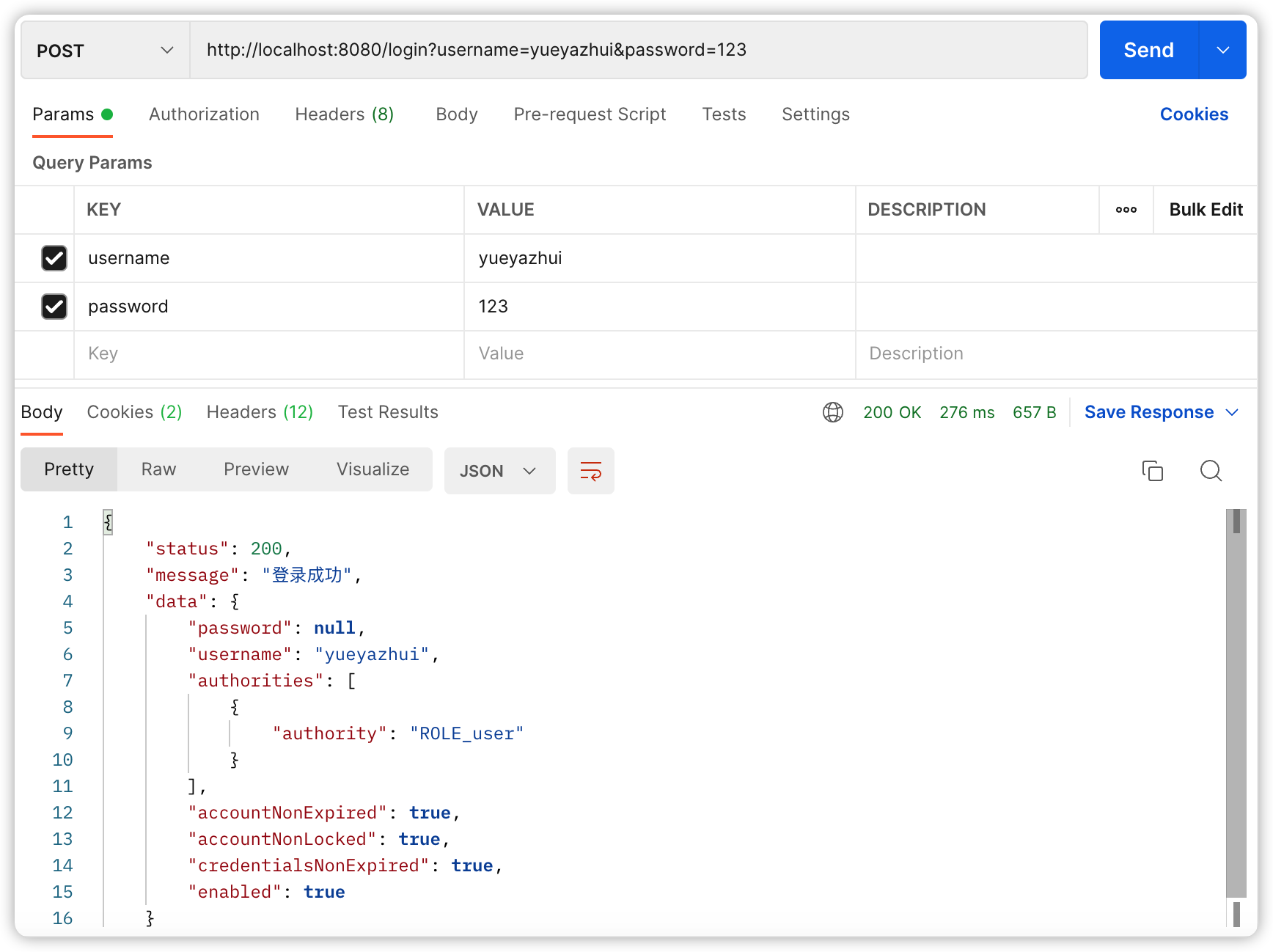

项目启动成功后,首先以 yueyazhui 的身份进行登录:

登录成功后,分别访问 /hello,/admin/hello 以及 /user/hello 三个接口,其中:

然后以相同的方式以 yue 的身份登录。

8.6 角色继承

在前面提到过一点,所有 user 能够访问的资源,admin 都能够访问,很明显目前的代码还不具备这样的功能。

角色继承:上级具备下级的所有权限。只需在 SecurityConfig 中添加如下代码来配置角色继承关系即可:

1

2

3

4

5

6

@Bean

RoleHierarchy roleHierarchy() {

RoleHierarchyImpl roleHierarchy = new RoleHierarchyImpl();

roleHierarchy.setHierarchy("ROLE_admin > ROLE_user");

return roleHierarchy;

}

在配置时,需要给角色手动的加上 ROLE_ 前缀。

上面的配置表示 ROLE_admin 自动具备 ROLE_user 的权限。

配置完成,重启项目,此时 yue 也能访问 /user/hello 这个接口了。

9 SpringSecurity 将用户数据存入数据库

到现在为止,用户都是写死在内存中,还没连上数据库,将用户存入到数据库中。

Spring Security 提供了一个它自己设计好的权限数据库,比较简单,在实际开发中几乎是用不到的,了解一下。

9.1 UserDetailService

Spring Security 支持多种不同的数据源,这些不同的数据源最终都将被封装成 UserDetailsService 的实例,在微人事项目中,是自己来创建一个类实现 UserDetailsService 接口,除了自己封装,也可以使用系统默认提供的 UserDetailsService 实例,例如之前在内存中配置用户的 InMemoryUserDetailsManager 。

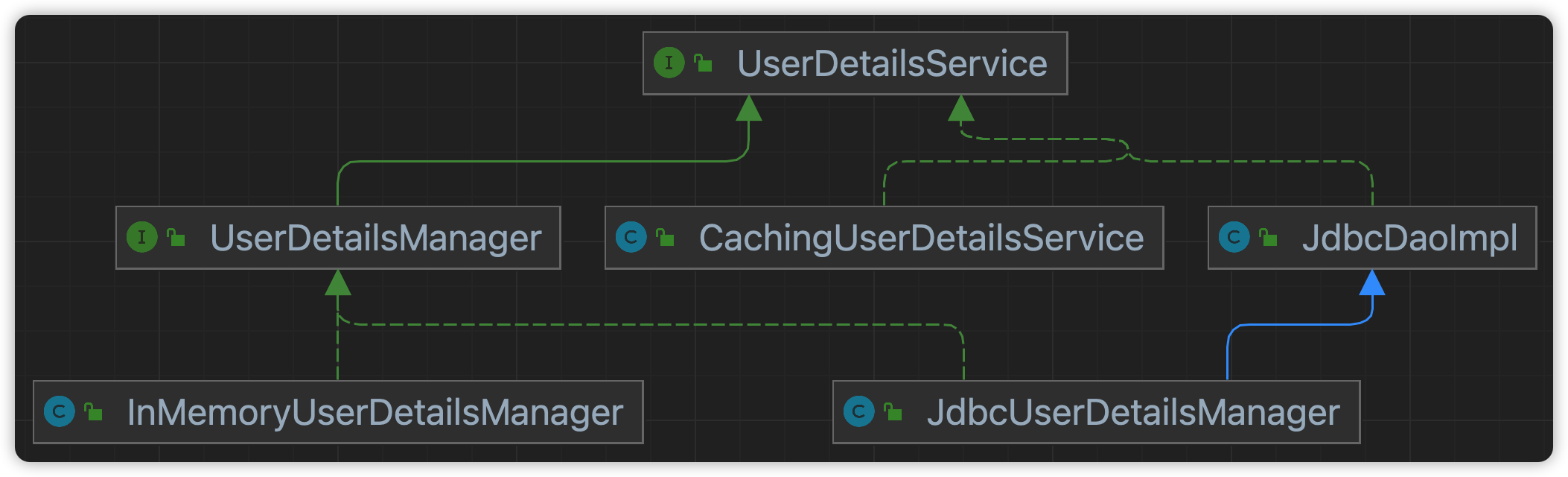

UserDetailsService 的实现类:

可以看到,在几个能直接使用的实现类中,除了 InMemoryUserDetailsManager 之外,还有一个 JdbcUserDetailsManager,JdbcUserDetailsManager 可以通过 JDBC 的方式将数据库和 Spring Security 连接起来。

9.2 JdbcUserDetailsManager

JdbcUserDetailsManager 自己提供了一个数据库模型,这个数据库模型保存在如下位置:

1

org/springframework/security/core/userdetails/jdbc/users.ddl

这里存储的脚本内容如下:

1

2

3

create table users(username varchar_ignorecase(50) not null primary key,password varchar_ignorecase(500) not null,enabled boolean not null);

create table authorities (username varchar_ignorecase(50) not null,authority varchar_ignorecase(50) not null,constraint fk_authorities_users foreign key(username) references users(username));

create unique index ix_auth_username on authorities (username,authority);

可以看到,脚本中有一种数据类型 varchar_ignorecase,这个其实是针对 HSQLDB 数据库创建的,而 MySQL 并不支持这种数据类型,所以需要手动调整一下数据类型,将 varchar_ignorecase 改为 varchar 即可。

修改完成后,创建数据库,执行完成后的脚本。

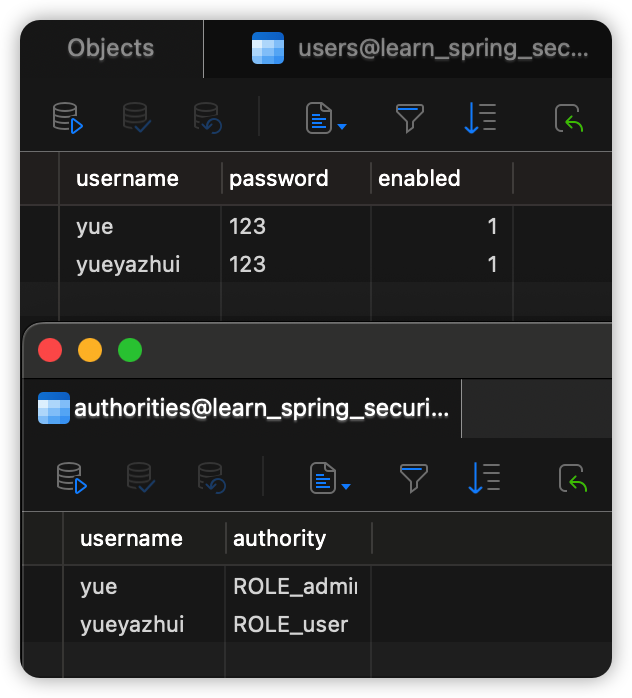

执行完 SQL 脚本后,我们可以看到一共创建了两张表:users 和 authorities。

- users 表中保存用户的基本信息,包括用户名、用户密码以及账户是否可用。

- authorities 中保存了用户的角色。

- authorities 和 users 通过 username 关联的。

配置完成后,用 JdbcUserDetailsManager 代替 InMemoryUserDetailsManager 提供用户数据,如下:

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

19

private final DataSource dataSource;

@Autowired

public SecurityConfig(DataSource dataSource) {

this.dataSource = dataSource;

}

@Bean

@Override

public UserDetailsService userDetailsServiceBean() throws Exception {

JdbcUserDetailsManager jdbcUserDetailsManager = new JdbcUserDetailsManager(dataSource);

if (!jdbcUserDetailsManager.userExists("yue")) {

jdbcUserDetailsManager.createUser(User.withUsername("yue").password("123").roles("admin").build());

}

if (!jdbcUserDetailsManager.userExists("yueyazhui")) {

jdbcUserDetailsManager.createUser(User.withUsername("yueyazhui").password("123").roles("user").build());

}

return jdbcUserDetailsManager;

}

这段配置的含义如下:

- 用 DataSource 对象构建一个 JdbcUserDetailsManager 实例。

- 调用 userExists 方法判断用户是否存在,如果不存在,就创建用户(因为每次项目启动时这段代码都会执行,所以需要加一个判断,避免重复创建用户)。

- 用户的创建方法和之前 InMemoryUserDetailsManager 中的创建方法基本一致。

源码分析:这里的 createUser 或者 userExists 方法其实都是调用已经写好的 SQL 去执行的。

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

public class JdbcUserDetailsManager extends JdbcDaoImpl implements UserDetailsManager, GroupManager {

public static final String DEF_USER_EXISTS_SQL = "select username from users where username = ?";

private String userExistsSql = DEF_USER_EXISTS_SQL;

public boolean userExists(String username) {

List<String> users = getJdbcTemplate().queryForList(userExistsSql, new String[] { username }, String.class);

if (users.size() > 1) {

throw new IncorrectResultSizeDataAccessException("More than one user found with name '" + username + "'", 1);

}

return users.size() == 1;

}

}

从这段源码中就可以看出,userExists 方法的执行逻辑:调用 JdbcTemplate 来执行预定义好的 SQL 脚本,进而判断出用户是否存在。

9.3 数据库支持

添加依赖:

1

2

3

4

5

6

7

8

<dependency>

<groupId>org.springframework.boot</groupId>

<artifactId>spring-boot-starter-jdbc</artifactId>

</dependency>

<dependency>

<groupId>mysql</groupId>

<artifactId>mysql-connector-java</artifactId>

</dependency>

在 application.properties 中配置数据库连接:

1

2

3

4

5

6

7

8

9

10

# 数据库驱动

spring.datasource.driver-class-name=com.mysql.cj.jdbc.Driver

# 数据源名称

spring.datasource.name=defaultDataSource

# 数据库连接地址

spring.datasource.url=jdbc:mysql:///learn_spring_security?useUnicode=true&characterEncoding=utf-8&useSSL=false&serverTimezone=Asia/Shanghai&allowMultiQueries=true

# 数据库用户名

spring.datasource.username=root

# 数据库密码

spring.datasource.password=123456

配置完成,启动项目

项目启动成功后,就可以看到数据库中自动添加了两个用户进来,并且用户都配置好了角色。如下图:

9.4 测试

登录

登录成功后,分别访问 /hello,/admin/hello 以及 /user/hello 三个接口,其中:

/hello因为登录就可以访问,所以访问成功。/admin/hello需要 admin 身份,所以访问失败。/user/hello需要 user 身份,所以访问成功。

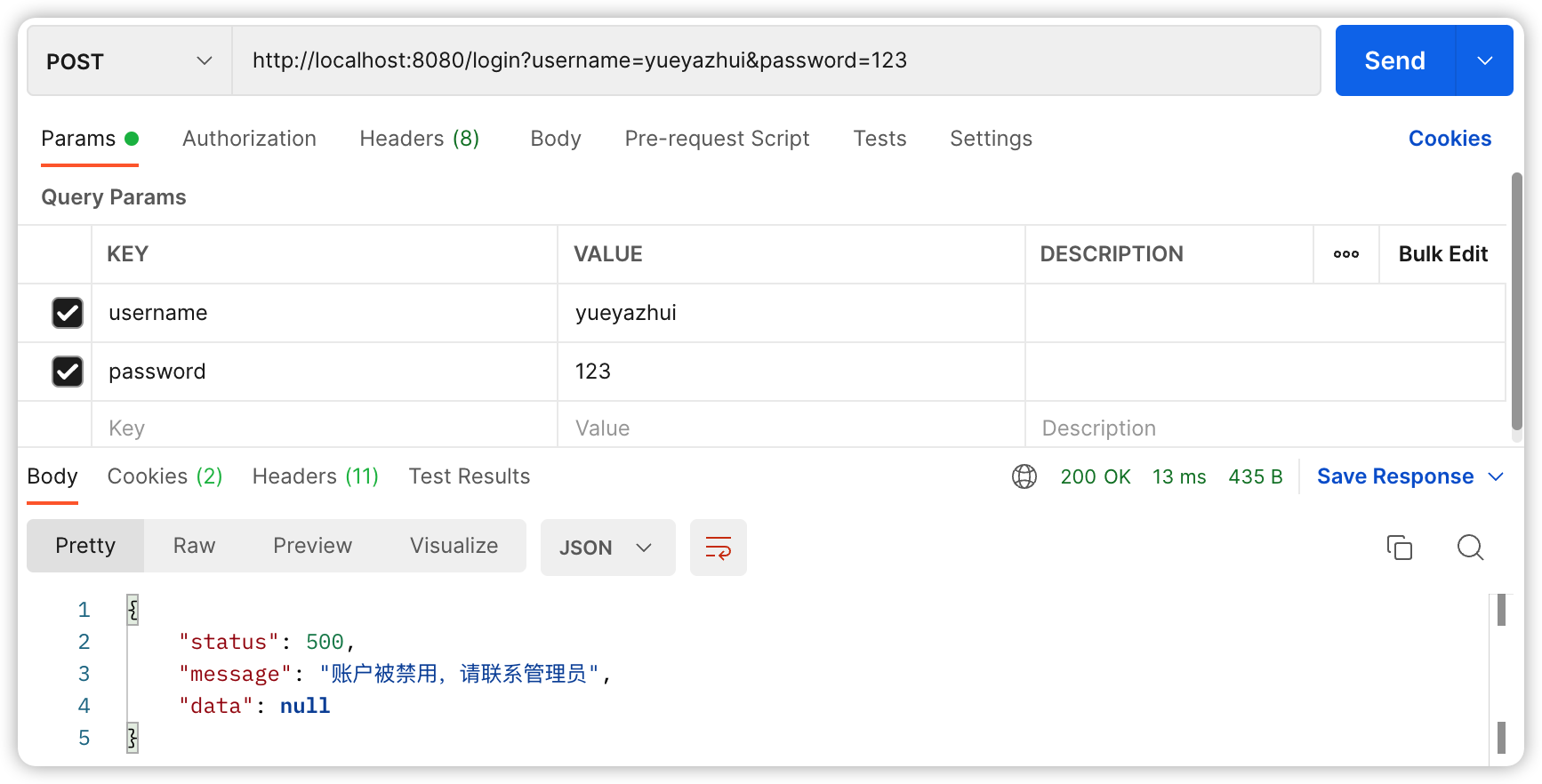

如果在数据库中将用户的 enabled 属性设置为 false,表示禁用该账户。

10 Spring Security + Spring Data Jpa

通过 UserDetailsService 的默认实现 JdbcUserDetailsManager 将用户数据保存在数据库中,但这样做使用起来依然不便,下面将换一种灵活的定义方式,那就是自己来定义授权数据库的模型。

为了操作简单,这里引入 Spring Data Jpa 来帮助完成数据库操作。

10.1 创建工程

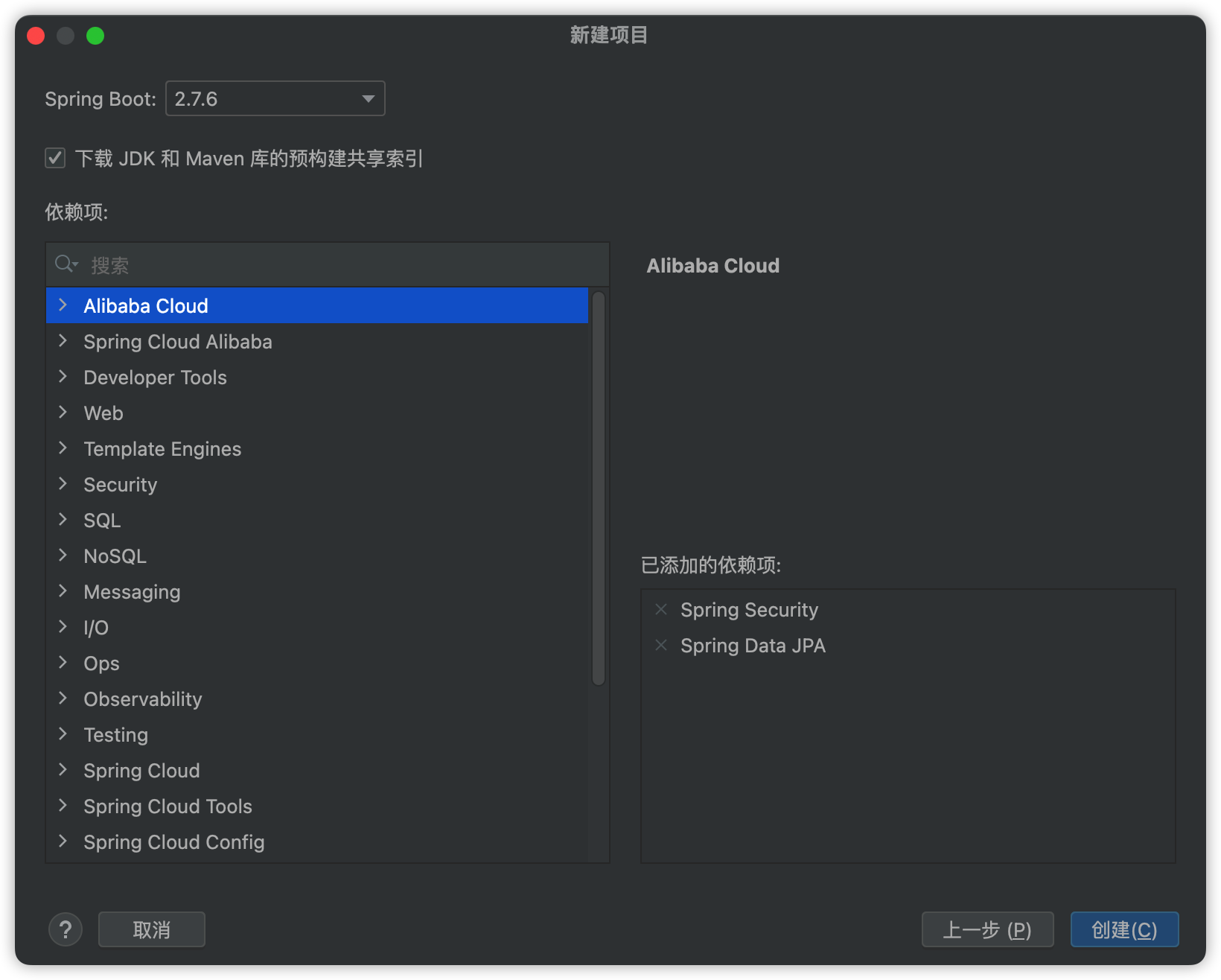

创建一个新的 Spring Boot 工程,添加如下依赖:

10.2 准备模型

创建两个实体类,分别表示用户和角色:

实体类父类:

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

19

20

21

22

23

24

25

26

27

28

29

30

31

32

33

34

35

36

37

38

39

40

41

42

43

44

45

46

47

48

49

50

/**

* @description 实体类父类

* @author yueyazhui

* @website yueyazhui.top

* @email yueyahzui@sina.com

* @date 2023-05-27 19:03

**/

@Data

@MappedSuperclass

public class BaseEntity implements Serializable {

@Id

@GeneratedValue(strategy = GenerationType.SEQUENCE, generator = "idGenerator")

@GenericGenerator(name = "idGenerator", strategy = "top.yueyazhui.module.util.IdGenerator")

@Column(name = "id", columnDefinition = "varchar(32) COMMENT 'ID'")

private String id;

/**

* 创建时间

*/

@Column(name = "created_time", columnDefinition = "datetime COMMENT '创建时间'")

@CreationTimestamp

private LocalDateTime createdTime;

/**

* 创建人

*/

@Column(name = "created_by", columnDefinition = "varchar(32) DEFAULT '' COMMENT '创建人'")

private String createdBy;

/**

* 上一次修改时间

*/

@Column(name = "last_modified_time", columnDefinition = "datetime DEFAULT NULL COMMENT '上一次修改时间'")

@UpdateTimestamp

private LocalDateTime lastModifiedTime;

/**

* 上一次修改人

*/

@Column(name = "last_modified_by", columnDefinition = "varchar(32) DEFAULT '' COMMENT '上一次修改人'")

private String lastModifiedBy;

/**

* 逻辑删除

*/

@Column(name = "del_flag", columnDefinition = "tinyint(1) DEFAULT '0' COMMENT '逻辑删除'", insertable = false)

private Boolean delFlag;

/**

* 乐观锁

*/

@Version

@Column(name = "version", nullable = false, columnDefinition = "bigint(20) COMMENT '乐观锁'")

private Long version;

}

角色:

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

19

20

21

22

23

24

/**

* @description 角色Entity

* @author yueyazhui

* @website yueyazhui.top

* @email yueyahzui@sina.com

* @date 2023-05-27 15:33

**/

@Data

@Entity

@Table(name = "sys_role")

@org.hibernate.annotations.Table(appliesTo = "sys_role", comment = "角色")

public class Role extends BaseEntity {

/**

* 编码

*/

@Column(name = "code", nullable = false, unique = true, columnDefinition = "varchar(20) COMMENT '编码'")

private String code;

/**

* 名称

*/

@Column(name = "name", columnDefinition = "varchar(20) DEFAULT NULL COMMENT '名称'")

private String name;

}

这个实体类用来描述角色信息,有角色 ID、角色编码、角色名称,@Entity 表示这是一个实体类,项目启动后,将会根据实体类的属性在数据库中自动创建角色表。

人员基本信息:

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

19

20

21

22

23

24

25

26

27

28

29

30

31

32

33

34

35

36

37

38

39

40

41

42

43

44

45

46

47

48

49

50

51

52

/**

* @description 人员基本信息Entity

* @author yueyazhui

* @website yueyazhui.top

* @email yueyahzui@sina.com

* @date 2023-05-28 12:47

**/

@Data

@MappedSuperclass

public class PersonnelBasicInfo extends BaseEntity {

/**

* 姓名

*/

@Column(name = "name", columnDefinition = "varchar(20) COMMENT '姓名'")

private String name;

/**

* 昵称

*/

@Column(name = "nickname", columnDefinition = "varchar(20) COMMENT '昵称'")

private String nickname;

/**

* 头像

*/

@Column(name = "avatar", columnDefinition = "varchar(255) COMMENT '头像'")

private String avatar;

/**

* 性别

*/

@Column(name = "gender", columnDefinition = "char(1) COMMENT '性别'")

private String gender;

/**

* 出生日期

*/

@Column(name = "birthday", columnDefinition = "date COMMENT '出生日期'")

private LocalDate birthday;

/**

* 邮箱

*/

@Column(name = "email", columnDefinition = "varchar(20) COMMENT '邮箱'")

private String email;

/**

* 手机号

*/

@Column(name = "mobile", columnDefinition = "varchar(11) COMMENT '手机号'")

private String mobile;

/**

* 身份证号

*/

@Column(name = "id_card", columnDefinition = "varchar(18) COMMENT '身份证号'")

private String idCard;

}

用户:

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

19

20

21

22

23

24

25

26

27

28

29

30

31

32

33

34

35

36

37

38

39

40

41

42

43

44

45

46

47

48

49

50

51

52

53

54

55

56

57

58

59

/**

* @description 用户Entity

* @author yueyazhui

* @website yueyazhui.top

* @email yueyahzui@sina.com

* @date 2023-05-27 15:32

**/

@Data

@Entity

@Table(name = "sys_user")

@org.hibernate.annotations.Table(appliesTo = "sys_user", comment = "用户")

public class User extends PersonnelBasicInfo implements UserDetails {

/**

* 用户名

*/

@Column(name = "username", nullable = false, unique = true, columnDefinition = "varchar(20) COMMENT '用户名'")

private String username;

/**

* 密码

*/

@Column(name = "password", nullable = false, columnDefinition = "varchar(255) COMMENT '密码'")

private String password;

/**

* 账户没有过期

*/

@Column(name = "account_non_expired", nullable = false, columnDefinition = "tinyint(1) DEFAULT 1 COMMENT '账户没有过期'", insertable = false)

private boolean accountNonExpired;

/**

* 账户没有锁定

*/

@Column(name = "account_non_locked", nullable = false, columnDefinition = "tinyint(1) DEFAULT 1 COMMENT '账户没有锁定'")

private boolean accountNonLocked = true;

/**

* 凭证没有过期

*/

@Column(name = "credentials_non_expired", nullable = false, columnDefinition = "tinyint(1) DEFAULT 1 COMMENT '凭证没有过期'", insertable = false)

private boolean credentialsNonExpired;

/**

* 启用

*/

@Column(name = "enabled", nullable = false, columnDefinition = "tinyint(1) DEFAULT 1 COMMENT '启用'")

private boolean enabled = true;

/**

* 角色列表

*/

@ManyToMany(targetEntity = Role.class, fetch = FetchType.EAGER, cascade = CascadeType.PERSIST)

@JoinTable(name = "sys_user_role", joinColumns = {@JoinColumn(name = "user_id", referencedColumnName = "id", nullable = false, columnDefinition = "varchar(32) COMMENT '用户ID'")}, inverseJoinColumns = {@JoinColumn(name = "role_id", referencedColumnName = "id", nullable = false, columnDefinition = "varchar(32) COMMENT '角色ID'")})

private List<Role> roleList;

@Override

public Collection<? extends GrantedAuthority> getAuthorities() {

List<SimpleGrantedAuthority> authorities = new ArrayList<>();

for (Role role : getRoleList()) {

authorities.add(new SimpleGrantedAuthority(role.getCode()));

}

return authorities;

}

}

用户实体类需要实现 UserDetails 接口,并实现接口中的方法。

- isAccountNonExpired、isAccountNonLocked、isCredentialsNonExpired、isEnabled 这四个属性是用来描述用户状态的,依次表示账户是否没有过期、账户是否没有被锁定、密码是否没有过期、以及账户是否可用。

- roleList 属性表示用户的角色列表,User 和 Role 是多对多关系,用一个 @ManyToMany 和 @JoinTable 注解来描述。

- getAuthorities 方法返回用户的角色信息。

10.3 配置

数据模型准备好之后,再定义一个 UserDao:

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

/**

* @description 用户Dao

* @author yueyazhui

* @website yueyazhui.top

* @email yueyahzui@sina.com

* @date 2023-05-27 16:23

**/

public interface UserDao extends JpaRepository<User, String> {

/**

* 根据用户名查询用户列表

* @param username

* @return

*/

User findUserByUsername(String username);

}

UserDao 这个接口类只需继承 JpaRepository 然后提供一个根据用户名查询用户列表的方法即可。

接下来定义 UserService ,如下:

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

19

20

21

22

23

24

25

/**

* @description 用户Service

* @author yueyazhui

* @website yueyazhui.top

* @email yueyahzui@sina.com

* @date 2023-05-27 16:29

**/

@Service

public class UserService implements UserDetailsService {

private final UserDao userDao;

public UserService(UserDao userDao) {

this.userDao = userDao;

}

@Override

public UserDetails loadUserByUsername(String username) throws UsernameNotFoundException {

User user = userDao.findUserByUsername(username);

if (ObjectUtil.isEmpty(user)) {

throw new UsernameNotFoundException("用户不存在");

}

return user;

}

}

自定义的 UserService 需要实现 UserDetailsService 接口并实现接口中的方法 loadUserByUsername ,该方法的参数就是用户在登录的时传入的用户名,根据用户名去查询用户信息(查出来之后,系统会自动进行密码比对)。

在 SecurityConfig 中,通过如下方式来配置用户:

1

2

3

4

5

6

7

8

9

10

private final UserService userService;

public SecurityConfig(UserService userService) {

this.userService = userService;

}

@Override

protected void configure(AuthenticationManagerBuilder auth) throws Exception {

auth.userDetailsService(userService);

}

注意,还是重写 configure 方法,只不过这次不是基于内存,也不是基于 JdbcUserDetailsManager,而是使用自定义的 UserService。

最后,在 application.properties 中配置数据库和 JPA 的基本信息,如下:

1

2

3

4

5

spring.jpa.database=mysql

spring.jpa.database-platform=mysql

spring.jpa.hibernate.ddl-auto=update

spring.jpa.show-sql=true

spring.jpa.properties.hibernate.dialect=org.hibernate.dialect.MySQL57Dialect

10.4 测试

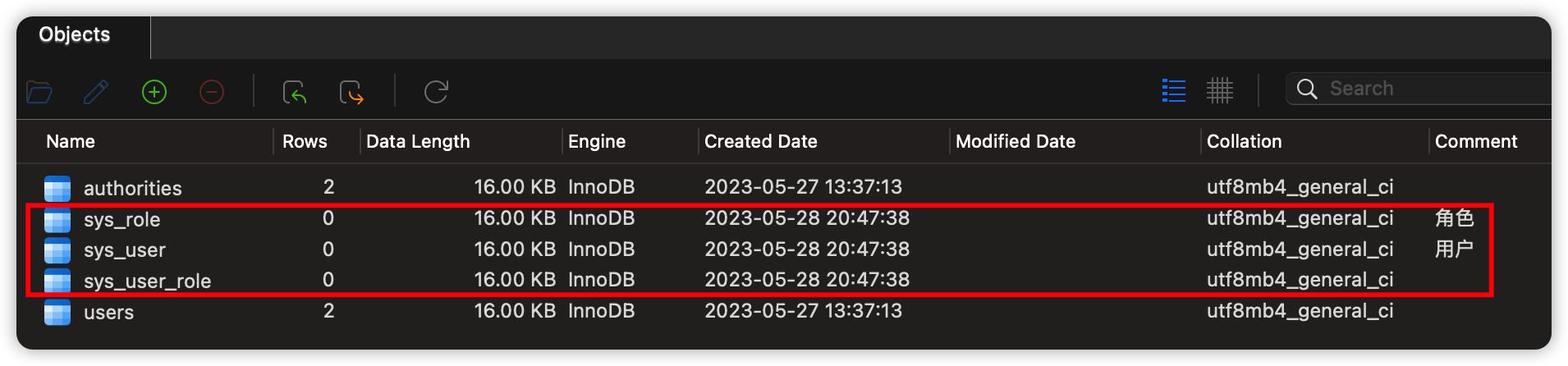

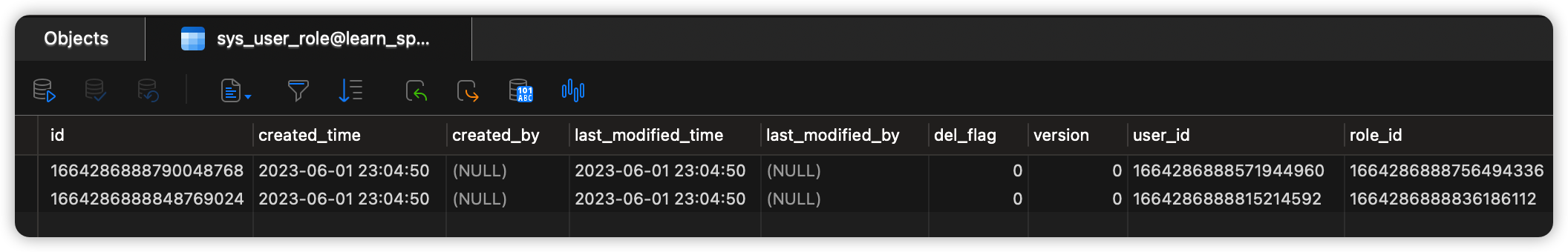

项目启动后,会发现数据库中多了三张表(根据实体类自动创建出来):

💡自动创建出来的表字段是无序的(默认根据字母的顺序排序)

原因:org.hibernate.cfg.PropertyContainer 对字段的处理采用的是 TreeMap,而 TreeMap 是无序的;

解决方案:利用 JVM 对类的加载顺序覆盖掉 org.hibernate.cfg.PropertyContainer,把 该类中的 TreeMap 全部替换成 LinkedHashMap。

💡有些开发者习惯把实体类父类字段(除 ID 之外)放在最后或者是想把某些字段放在最后

org.hibernate.cfg.InheritanceState.ElementsToProcess#ElementsToProcess

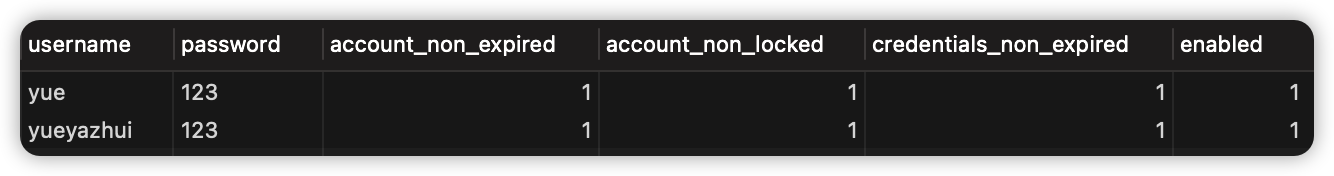

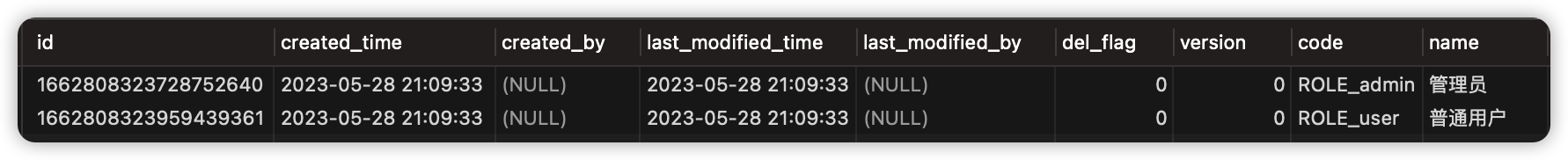

首先添加两条测试数据,在单元测试中添加如下方法,执行

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

19

20

21

22

23

24

25

26

27

@Autowired

UserDao userDao;

@Test

void test01() {

User user1 = new User();

user1.setUsername("yue");

user1.setPassword("123");

List<Role> roleList1 = new ArrayList<>();

Role role1 = new Role();

role1.setCode("ROLE_admin");

role1.setName("管理员");

roleList1.add(role1);

user1.setRoleList(roleList1);

userDao.save(user1);

User user2 = new User();

user2.setUsername("yueyazhui");

user2.setPassword("123");

List<Role> roleList2 = new ArrayList<>();

Role role2 = new Role();

role2.setCode("ROLE_user");

role2.setName("普通用户");

roleList2.add(role2);

user2.setRoleList(roleList2);

userDao.save(user2);

}

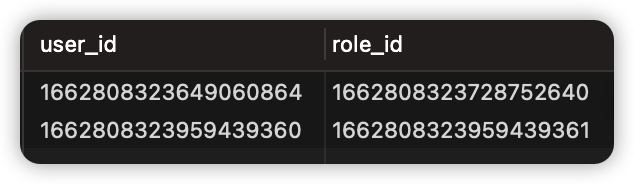

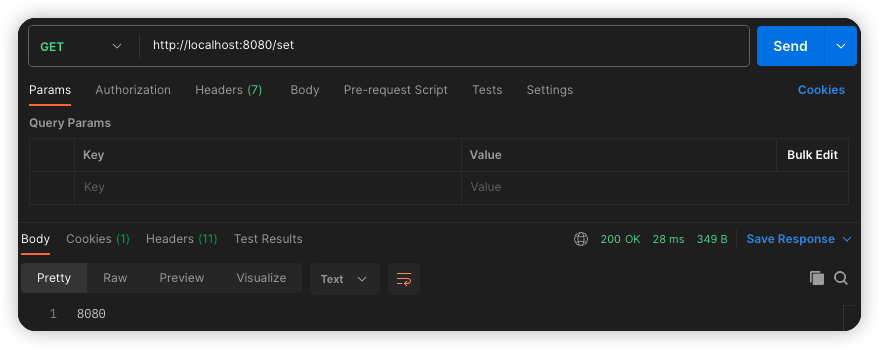

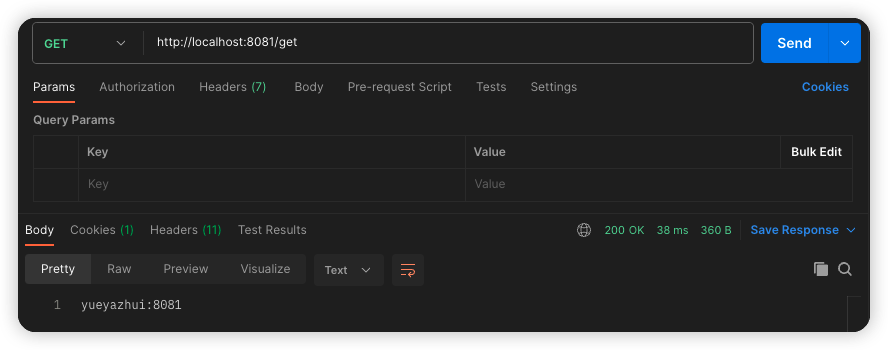

查看表中的数据

用户表:

角色表:

用户和角色关联表:

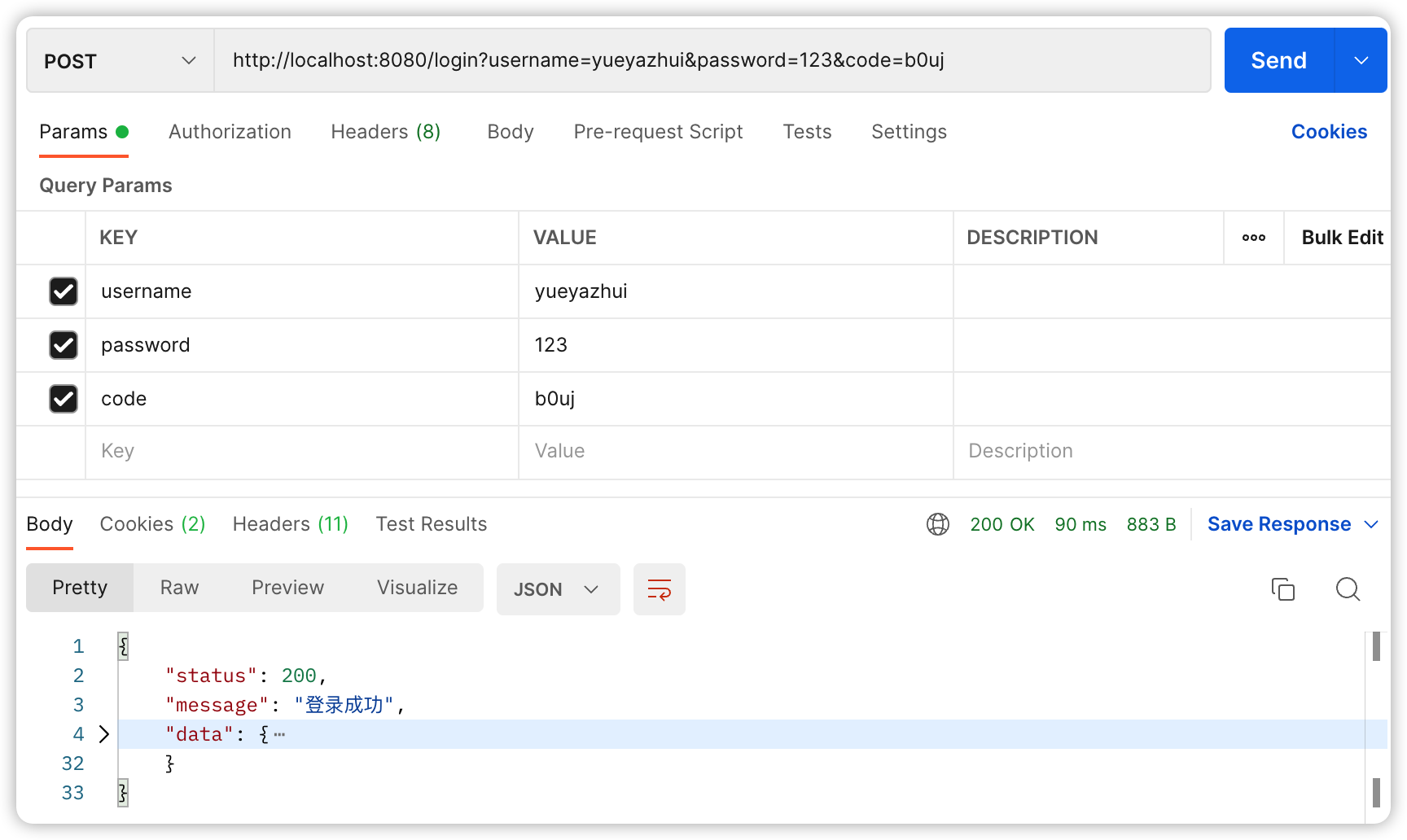

登录测试:

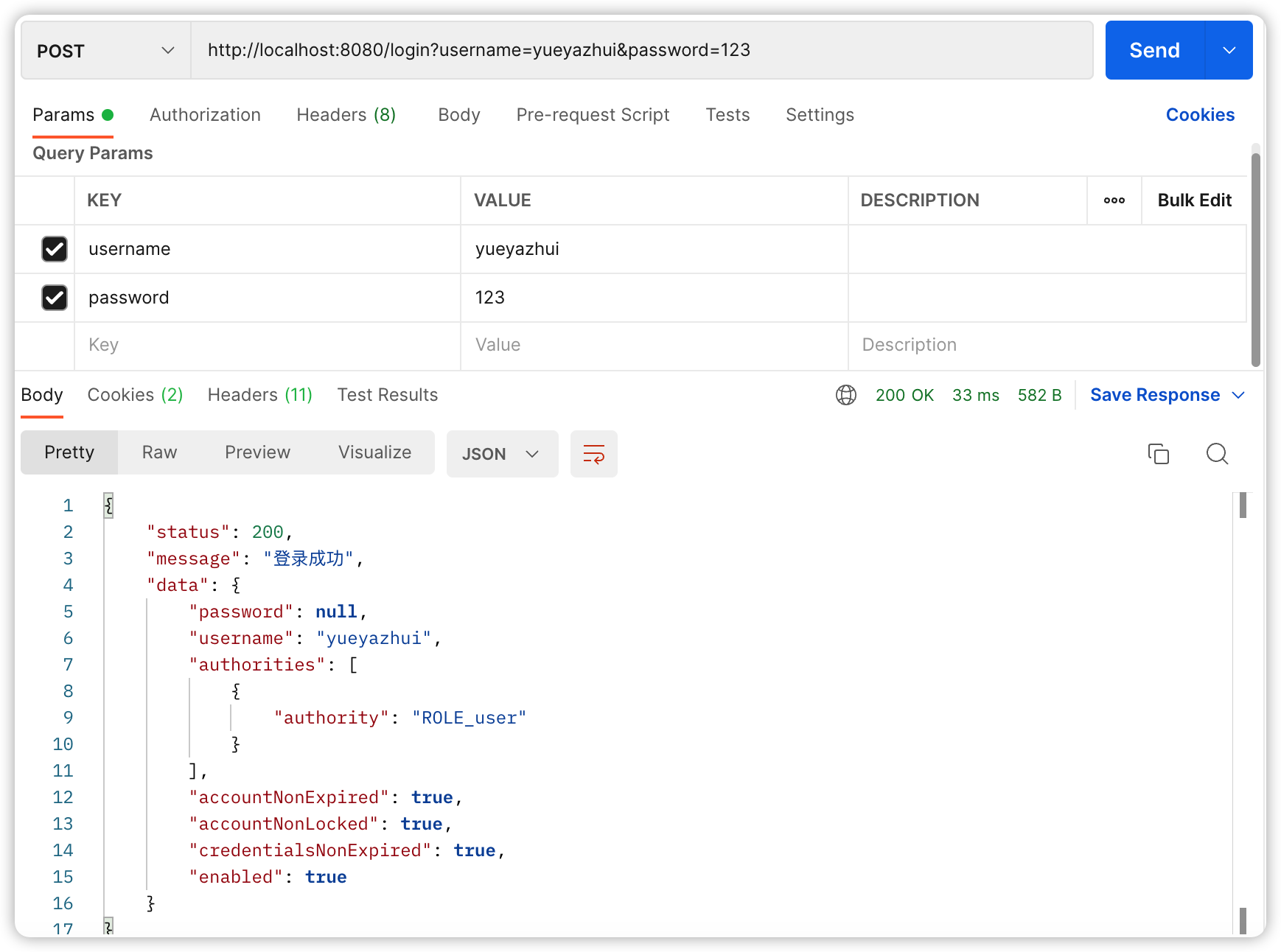

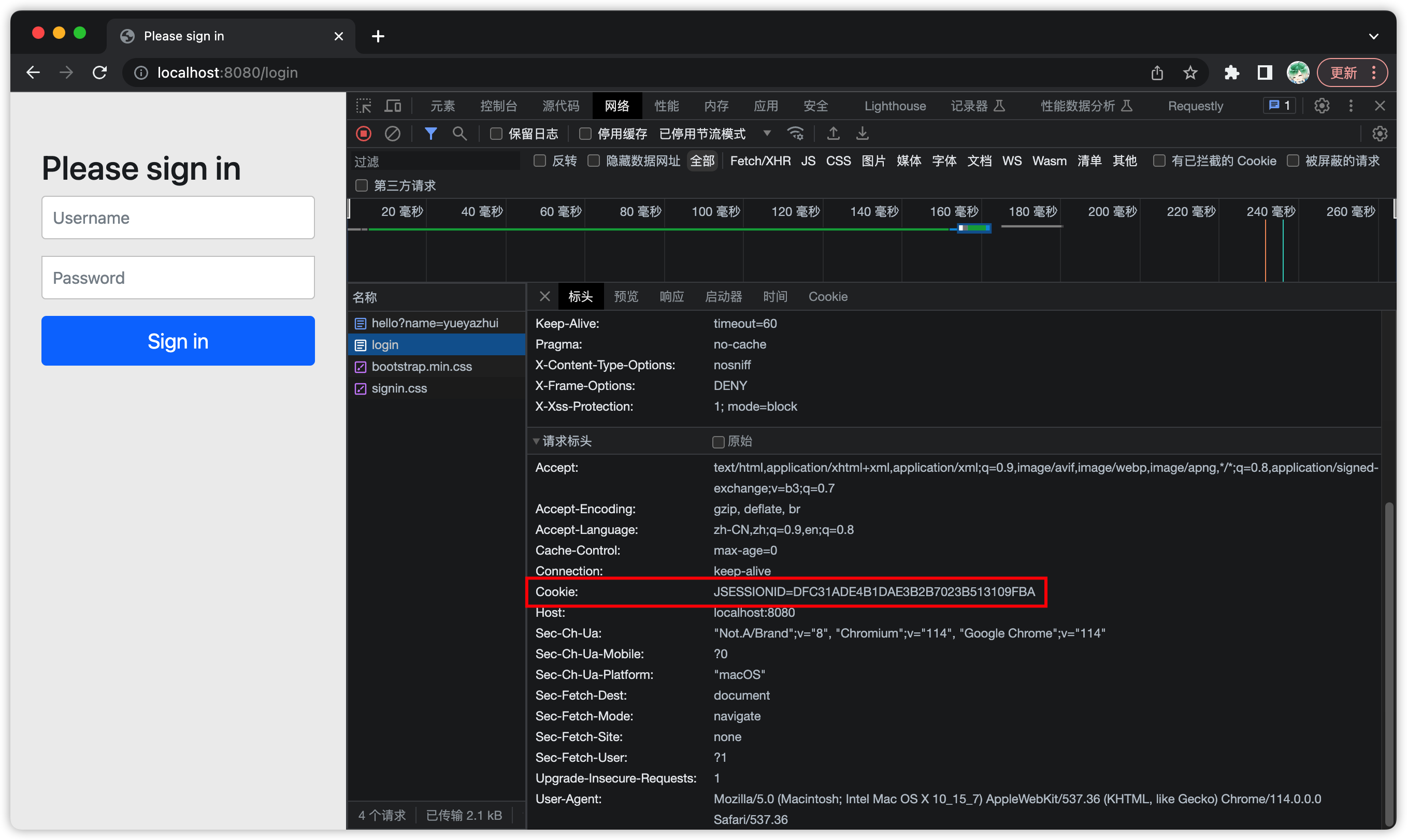

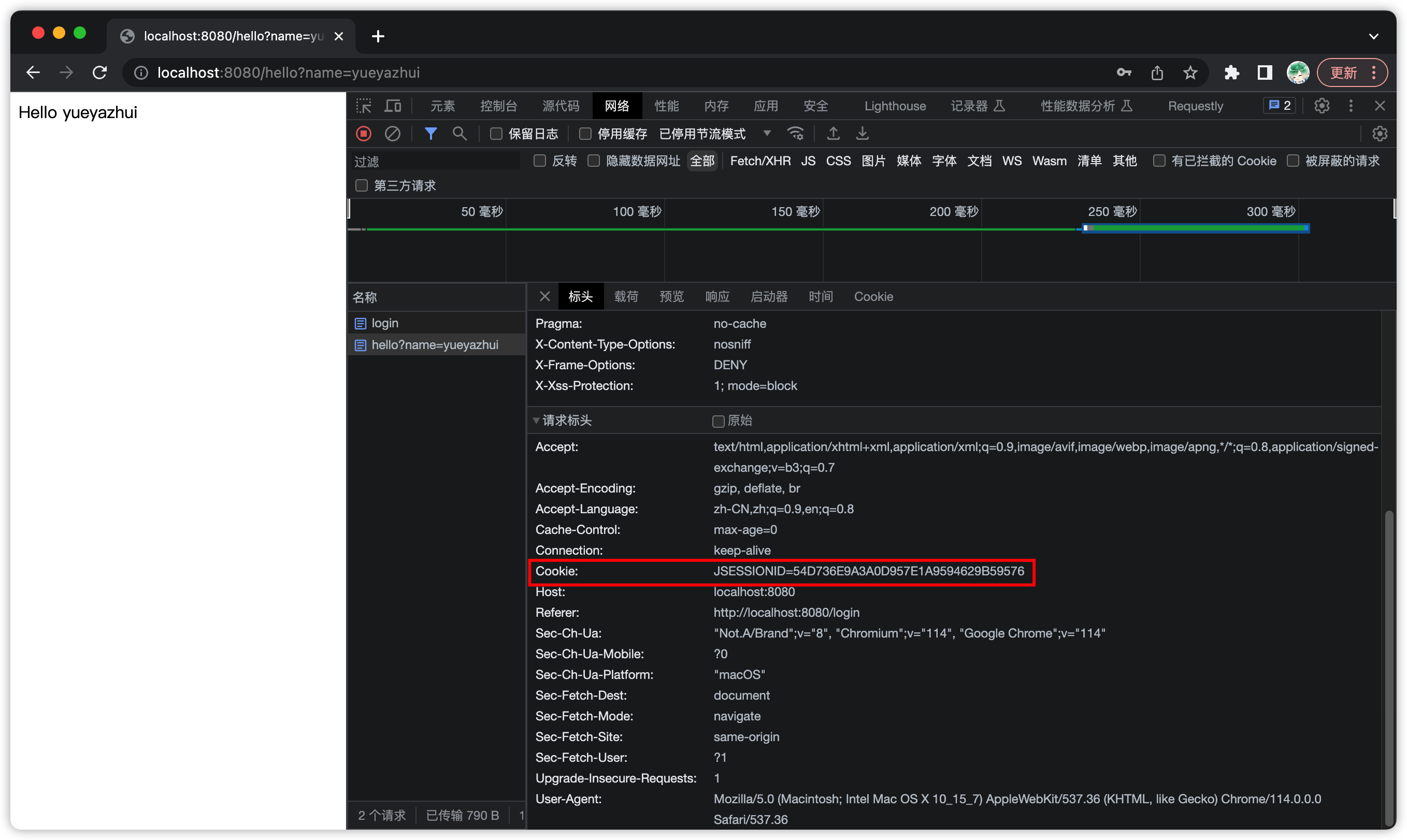

以 yueyazhui 的身份进行登录:

登录成功返回信息:

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

19

20

21

22

23

24

25

26

27

28

29

30

31

32

33

34

35

36

37

38

39

40

41

42

43

44

45

{

"status": 200,

"message": "登录成功",

"data": {

"id": "1662808323959439360",

"createdTime": "2023-05-28 21:09:33",

"createdBy": null,

"lastModifiedTime": "2023-05-28 21:09:33",

"lastModifiedBy": null,

"delFlag": false,

"version": 0,

"name": null,

"nickname": null,

"avatar": null,

"gender": null,

"birthday": null,

"email": null,

"mobile": null,

"idCard": null,

"username": "yueyazhui",

"password": "123",

"accountNonExpired": true,

"accountNonLocked": true,

"credentialsNonExpired": true,

"enabled": true,

"roleList": [

{

"id": "1662808323959439361",

"createdTime": "2023-05-28 21:09:33",

"createdBy": null,

"lastModifiedTime": "2023-05-28 21:09:33",

"lastModifiedBy": null,

"delFlag": false,

"version": 0,

"code": "ROLE_user",

"name": "普通用户"

}

],

"authorities": [

{

"authority": "ROLE_user"

}

]

}

}

登录成功后,分别访问 /hello,/admin/hello 以及 /user/hello 三个接口,其中:

/hello因为登录就可以访问,所以访问成功。/admin/hello需要 admin 身份,所以访问失败。/user/hello需要 user 身份,所以访问成功。

10.5 自定义用户和角色关联表

通过 @ManyToMany 和 @JoinTable 注解生成出来的用户和角色关联表,只有两个字段用户ID和角色ID,这样的关联表很难在业务中扩展,在实际项目开发中,通常会自定义关联表。

- 用户和角色关联实体:UserRole.java

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

19

20

21

22

23

24

25

/**

* @description 用户和角色关联Entity

* @author yueyazhui

* @website yueyazhui.top

* @email yueyahzui@sina.com

* @date 2023-05-31 21:15

**/

@Data

@Entity

@Table(name = "sys_user_role")

@org.hibernate.annotations.Table(appliesTo = "sys_user_role", comment = "用户和角色关联")

public class UserRole extends BaseEntity {

/**

* 用户ID

*/

@Column(name = "user_id", nullable = false, columnDefinition = "varchar(32) COMMENT '用户ID'")

private String userId;

/**

* 角色ID

*/

@Column(name = "role_id", nullable = false, columnDefinition = "varchar(32) COMMENT '角色ID'")

private String roleId;

}

- 用户实体:User.java

角色列表 List

小编之所以留着,是因为,之前在 JpaTest#test1 方法中用到了该属性;

1

2

3

4

5

6

7

/**

* 角色列表

*/

// @ManyToMany(targetEntity = Role.class, fetch = FetchType.EAGER, cascade = CascadeType.PERSIST)

// @JoinTable(name = "sys_user_role", joinColumns = {@JoinColumn(name = "user_id", referencedColumnName = "id", nullable = false, columnDefinition = "varchar(32) COMMENT '用户ID'")}, inverseJoinColumns = {@JoinColumn(name = "role_id", referencedColumnName = "id", nullable = false, columnDefinition = "varchar(32) COMMENT '角色ID'")})

@Transient

private List<Role> roleList;

重写 User#getAuthorities 方法,之前因为 roleList 属性被 @ManyToMany 和 @JoinTable 注解标记,获取用户时会关联查询角色列表,而当下需要自己去查询角色列表。

1

2

3

4

5

6

7

8

9

@Override

public Collection<? extends GrantedAuthority> getAuthorities() {

List<Role> roleList = RoleService.findRoleListByUserId(getId());

List<SimpleGrantedAuthority> authorities = new ArrayList<>();

for (Role role : roleList) {

authorities.add(new SimpleGrantedAuthority(role.getCode()));

}

return authorities;

}

角色Service:RoleService.java

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

19

20

21

22

23

24

25

**

* @description 角色Service

* @author yueyazhui

* @website yueyazhui.top

* @email yueyahzui@sina.com

* @date 2023-05-31 22:44

**/

@Service

public class RoleService {

private static RoleDao roleDao;

public RoleService(RoleDao roleDao) {

RoleService.roleDao = roleDao;

}

/**

* 根据用户ID查询角色列表

* @param userId

* @return

*/

public static List<Role> findRoleListByUserId(String userId) {

return roleDao.findRoleListByUserId(userId);

}

}

角色Dao:RoleDao.java

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

/**

* @description 角色Dao

* @author yueyazhui

* @website yueyazhui.top

* @email yueyahzui@sina.com

* @date 2023-05-27 16:23

**/

public interface RoleDao extends JpaRepository<Role, String> {

/**

* 根据用户ID查询角色列表

* @param userId

* @return

*/

@Query("SELECT r FROM Role r LEFT JOIN UserRole ur ON ur.roleId = r.id WHERE ur.userId = :uid")

List<Role> findRoleListByUserId(@Param("uid") String userId);

}

- 测试:

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

19

20

21

22

23

24

25

26

27

28

@Test

void test2() {

User user1 = new User();

user1.setUsername("yue");

user1.setPassword("123");

userDao.save(user1);

Role role1 = new Role();

role1.setCode("ROLE_admin");

role1.setName("管理员");

roleDao.save(role1);

UserRole userRole1 = new UserRole();

userRole1.setUserId(user1.getId());

userRole1.setRoleId(role1.getId());

userRoleDao.save(userRole1);

User user2 = new User();

user2.setUsername("yueyazhui");

user2.setPassword("123");

userDao.save(user2);

Role role2 = new Role();

role2.setCode("ROLE_user");

role2.setName("普通用户");

roleDao.save(role2);

UserRole userRole2 = new UserRole();

userRole2.setUserId(user2.getId());

userRole2.setRoleId(role2.getId());

userRoleDao.save(userRole2);

}

登录成功响应:

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

19

20

21

22

23

24

25

26

27

28

29

30

31

32

33

{

"status": 200,

"message": "登录成功",

"data": {

"id": "1664286888571944960",

"createdTime": "2023-06-01 23:04:50",

"createdBy": null,

"lastModifiedTime": "2023-06-01 23:04:50",

"lastModifiedBy": null,

"delFlag": false,

"version": 0,

"name": null,

"nickname": null,

"avatar": null,

"gender": null,

"birthday": null,

"email": null,

"mobile": null,

"idCard": null,

"username": "yue",

"password": "123",

"accountNonExpired": true,

"accountNonLocked": true,

"credentialsNonExpired": true,

"enabled": true,

"roleList": null,

"authorities": [

{

"authority": "ROLE_admin"

}

]

}

}

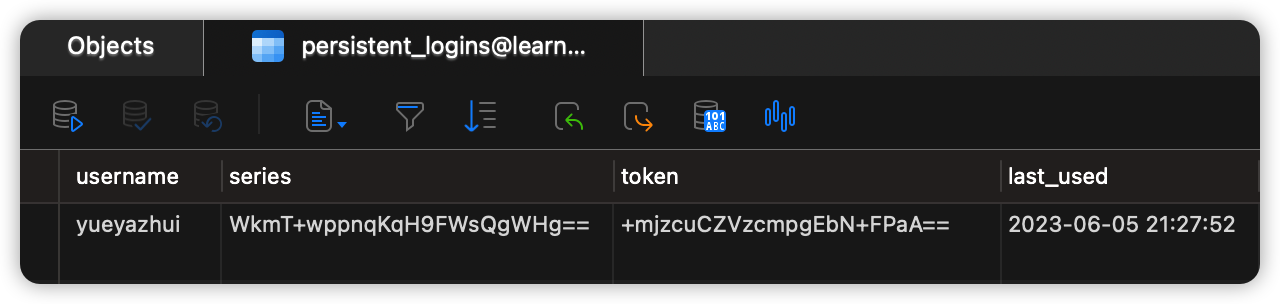

11 自动登录

11.1 实战代码

想要实现记住我这个功能,只需要在 SecurityConfig 中添加如下代码即可:

1

2

3

4

5

6

7

8

9

10

11

@Override

protected void configure(HttpSecurity http) throws Exception {

http.authorizeRequests()

.anyRequest().authenticated()

.and()

.formLogin()

.and()

.rememberMe()

.and()

.csrf().disable();

}

可以看到,有效代码只添加了一行代码 .rememberMe() 。

测试:

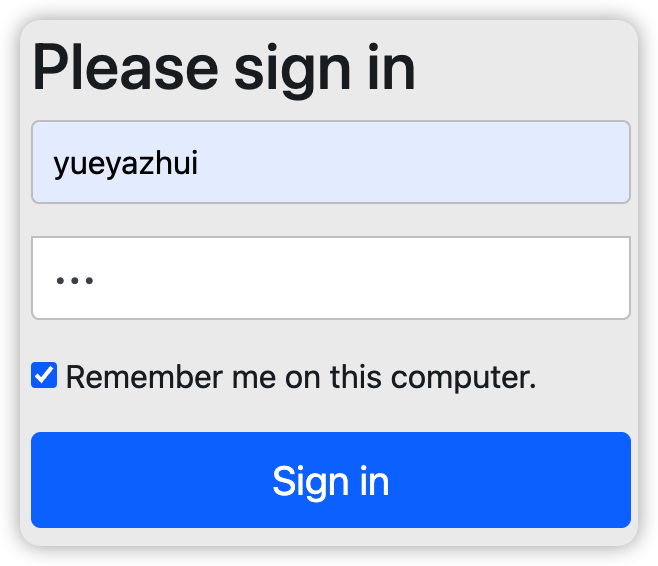

重启项目,访问 hello 接口,此时会自动跳转到登录页面:

默认的登录页面多了一个记住我的选项。

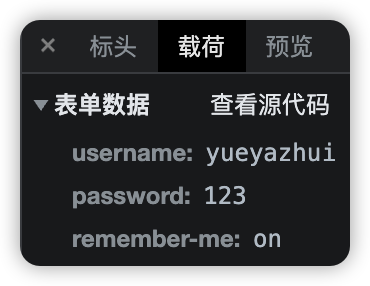

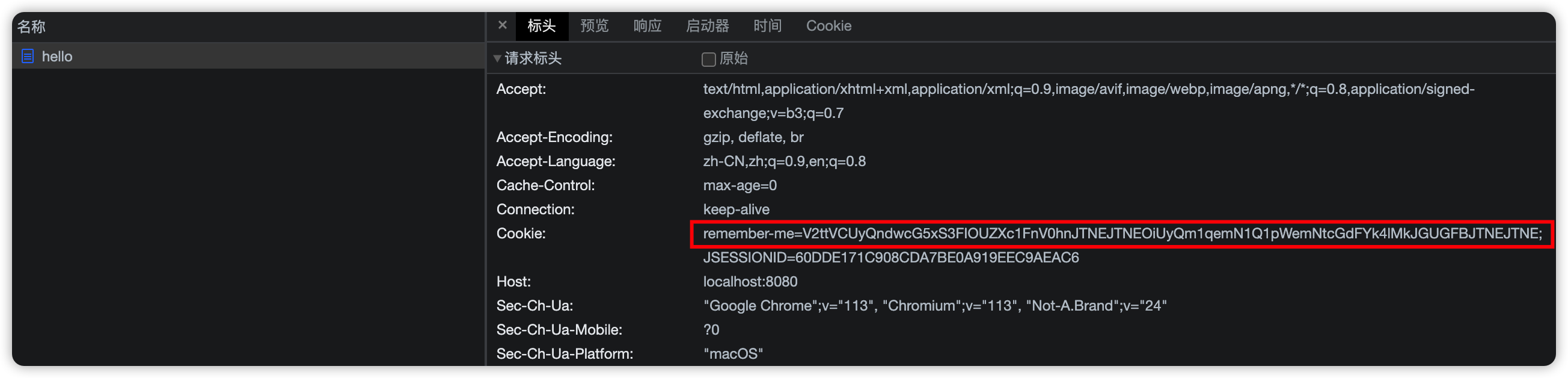

输入用户名密码,并勾选上记住我,然后点击登录按钮执行登录操作:

可以看到,登录传递参数中,除了 username 和 password 之外,还有一个 remember-me,如果需要自定义登录页面,RememberMe 这个选项的参数传递照着写就可以了。

登录成功之后,会自动跳转到 hello 接口了。

注意,系统访问 hello 接口时,携带的 Cookie:

这里多了一个 remember-me,这就是实现该功能的核心。

接下来,关闭浏览器,再重新打开浏览器。正常情况下,浏览器关闭再重新打开,如果需要再次访问 hello 接口,就需要重新登录。但此时,再去访问 hello 接口,就不需要重新登录,直接就可以访问,说明 RememberMe 的配置(自动登录功能)生效了。

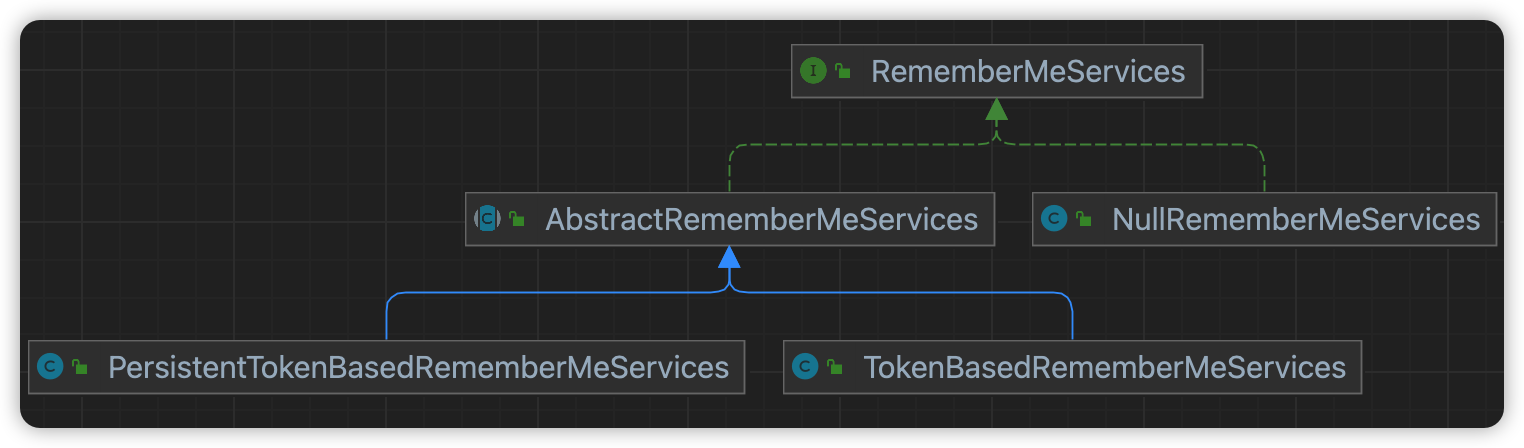

11.2 原理分析

首先需要分析的是 cookie 中携带的参数 remember-me,它的值是一个 Base64 转码后的字符串,可以用Base64编码转换在线工具来解码,也可以用 Java 代码来解码:

1

2

3

4

5

6

7

8

9

10

11

@Slf4j

@SpringBootTest

public class Base64Test {

@Test

public void test1() {

String src = "eXVleWF6aHVpOjE2ODY5MzAwODg1OTk6NDQwYTA3NmI3YTRjNTA3NmI1NjkzMWM3YzU4YjdhZjg";

String decode = new String(Base64.getDecoder().decode(src), StandardCharsets.UTF_8);

log.info(StrUtil.format(")_({}", decode));

}

}

执行这段代码,输出结果如下:

1

)_(yueyazhui:1686930088599:440a076b7a4c5076b56931c7c58b7af8

可以看到,这段 Base64 字符串实际上是用:隔开的,分成了三个部分:

-

第一部分是用户名。

-

第二部分是时间戳(后三位是毫秒),通过时间戳转换在线工具或者 Java 代码解析后发现,这是一个两周后的时间戳。

1 2 3 4 5 6 7 8 9

@Slf4j @SpringBootTest public class TimestampTest { @Test public void test1() { log.info(StrUtil.format(")_({}", DateUtil.format(new Date(1686930088599L), DatePattern.NORM_DATETIME_MS_PATTERN))); } }

1

)_(2023-06-16 23:41:28.599 -

第三部分是使用 MD5 散列函数算出来的值,它的明文格式是

username + ":" + tokenExpiryTime + ":" + password + ":" + key,最后的 key 是一个散列盐值,用来防止令牌被修改。

了解了 cookie 中 remember-me 的含义之后,对于记住我的登录流程也就基本清楚了。

在浏览器关闭又重新打开之后,用户去访问 hello 接口,此时会携带 cookie 中的 remember-me 到服务端,服务端拿到值之后,可以获取到用户名和过期时间,再根据用户名查询到用户密码,然后通过 MD5 散列函数计算出散列值,再将计算出的散列值和浏览器传递过来的散列值进行对比,就能确认这个令牌是否有效。

11.3 源码分析

主要从两方面来分析,一个是 remember-me 这个令牌生成的过程,另一个则是它解析的过程。

11.3.1 生成

核心方法:TokenBasedRememberMeServices#onLoginSuccess

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

19

20

21

22

23

24

25

26

27

28

29

30

31

32

@Override

public void onLoginSuccess(HttpServletRequest request, HttpServletResponse response,

Authentication successfulAuthentication) {

String username = retrieveUserName(successfulAuthentication);

String password = retrievePassword(successfulAuthentication);

// If unable to find a username and password, just abort as

// TokenBasedRememberMeServices is

// unable to construct a valid token in this case.

if (!StringUtils.hasLength(username)) {

this.logger.debug("Unable to retrieve username");

return;

}

if (!StringUtils.hasLength(password)) {

UserDetails user = getUserDetailsService().loadUserByUsername(username);

password = user.getPassword();

if (!StringUtils.hasLength(password)) {

this.logger.debug("Unable to obtain password for user: " + username);

return;

}

}

int tokenLifetime = calculateLoginLifetime(request, successfulAuthentication);

long expiryTime = System.currentTimeMillis();

// SEC-949

expiryTime += 1000L * ((tokenLifetime < 0) ? TWO_WEEKS_S : tokenLifetime);

String signatureValue = makeTokenSignature(expiryTime, username, password);

setCookie(new String[] { username, Long.toString(expiryTime), signatureValue }, tokenLifetime, request,

response);

if (this.logger.isDebugEnabled()) {

this.logger.debug(

"Added remember-me cookie for user '" + username + "', expiry: '" + new Date(expiryTime) + "'");

}

}

该方法的逻辑:

-

从登录成功的 Authentication 中提取出用户名/密码。

-

由于登录成功之后,密码可能被擦除,所以,如果一开始没有拿到密码,就再从 UserDetailsService 中重新加载用户并重新获取密码。

-

获取令牌的有效期,令牌有效期默认是两周。

-

调用 makeTokenSignature 方法去计算散列值,实际上就是根据 username、令牌有效期以及 password、key 一起计算出一个散列值。如果自己没有去设置这个 key,默认是在 RememberMeConfigurer#getKey 方法中进行设置的,它的值是一个 UUID 字符串。

TokenBasedRememberMeServices#makeTokenSignature

1 2 3 4 5 6 7 8 9 10

protected String makeTokenSignature(long tokenExpiryTime, String username, String password) { String data = username + ":" + tokenExpiryTime + ":" + password + ":" + getKey(); try { MessageDigest digest = MessageDigest.getInstance("MD5"); return new String(Hex.encode(digest.digest(data.getBytes()))); } catch (NoSuchAlgorithmException ex) { throw new IllegalStateException("No MD5 algorithm available!"); } }

RememberMeConfigurer#getKey

1 2 3 4 5 6 7 8 9 10 11

private String getKey() { if (this.key == null) { if (this.rememberMeServices instanceof AbstractRememberMeServices) { this.key = ((AbstractRememberMeServices) this.rememberMeServices).getKey(); } else { this.key = UUID.randomUUID().toString(); } } return this.key; }

-

将用户名、令牌有效期以及计算得到的散列值放入 Cookie 中。

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15

protected void setCookie(String[] tokens, int maxAge, HttpServletRequest request, HttpServletResponse response) { String cookieValue = encodeCookie(tokens); Cookie cookie = new Cookie(this.cookieName, cookieValue); cookie.setMaxAge(maxAge); cookie.setPath(getCookiePath(request)); if (this.cookieDomain != null) { cookie.setDomain(this.cookieDomain); } if (maxAge < 1) { cookie.setVersion(1); } cookie.setSecure((this.useSecureCookie != null) ? this.useSecureCookie : request.isSecure()); cookie.setHttpOnly(true); response.addCookie(cookie); }

关于第4点,再补充一下

由于自己没有设置 key,key 的默认值是一个 UUID 字符串,这样会带来一个问题,就是如果服务端重启,这个 key 会变,这样就导致之前派发出去的所有 remember-me 自动登录的令牌失效,所以,在开启 remember-me 功能的同时一般需要指定这个 key。指定方式如下:

1

2

3

4

5

6

7

8

9

10

11

12

@Override

protected void configure(HttpSecurity http) throws Exception {

http.authorizeRequests()

.anyRequest().authenticated()

.and()

.formLogin()

.and()

.rememberMe()

.key("yueyazhui")

.and()

.csrf().disable();

}

如果自己配置了 key,即使服务端重启,即使浏览器关闭再打开,也不需要重新登录。

这就是 remember-me 令牌生成的过程。至于是如何走到 onLoginSuccess 方法的,下面是源码跟踪路线

graph TB

A(AbstractAuthenticationProcessingFilter#doFilter)

A --> B(AbstractAuthenticationProcessingFilter#successfulAuthentication)

B --> C(AbstractRememberMeServices#loginSuccess)

C --> D(TokenBasedRememberMeServices#onLoginSuccess)

11.3.2 解析

Spring Security 中的一系列功能都是通过一个过滤器链实现的,RememberMe 这个功能也不例外。

Spring Security 中提供了 RememberMeAuthenticationFilter 类专门用来做相关的事情。

RememberMeAuthenticationFilter#doFilter:

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

19

20

21

22

23

24

25

26

27

28

29

30

31

32

33

34

35

36

37

38

39

40

41

42

43

private void doFilter(HttpServletRequest request, HttpServletResponse response, FilterChain chain)

throws IOException, ServletException {

if (SecurityContextHolder.getContext().getAuthentication() != null) {

this.logger.debug(LogMessage

.of(() -> "SecurityContextHolder not populated with remember-me token, as it already contained: '"

+ SecurityContextHolder.getContext().getAuthentication() + "'"));

chain.doFilter(request, response);

return;

}

Authentication rememberMeAuth = this.rememberMeServices.autoLogin(request, response);

if (rememberMeAuth != null) {

// Attempt authenticaton via AuthenticationManager

try {

rememberMeAuth = this.authenticationManager.authenticate(rememberMeAuth);

// Store to SecurityContextHolder

SecurityContext context = SecurityContextHolder.createEmptyContext();

context.setAuthentication(rememberMeAuth);

SecurityContextHolder.setContext(context);

onSuccessfulAuthentication(request, response, rememberMeAuth);

this.logger.debug(LogMessage.of(() -> "SecurityContextHolder populated with remember-me token: '"

+ SecurityContextHolder.getContext().getAuthentication() + "'"));

this.securityContextRepository.saveContext(context, request, response);

if (this.eventPublisher != null) {

this.eventPublisher.publishEvent(new InteractiveAuthenticationSuccessEvent(

SecurityContextHolder.getContext().getAuthentication(), this.getClass()));

}

if (this.successHandler != null) {

this.successHandler.onAuthenticationSuccess(request, response, rememberMeAuth);

return;

}

}

catch (AuthenticationException ex) {

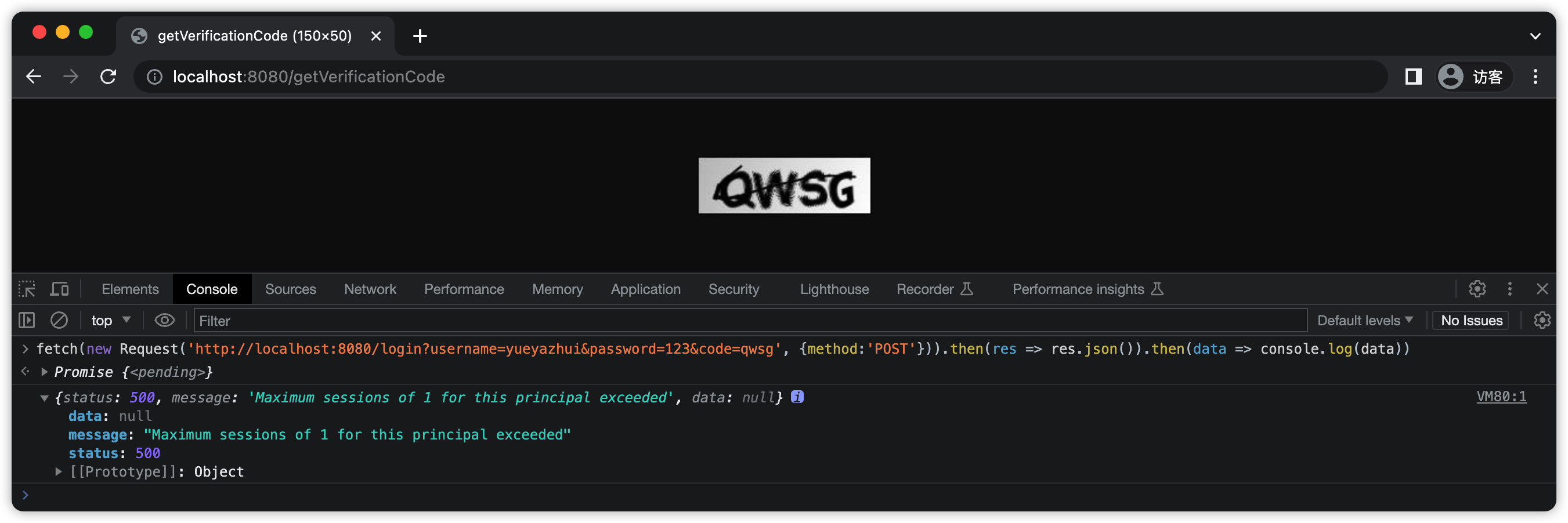

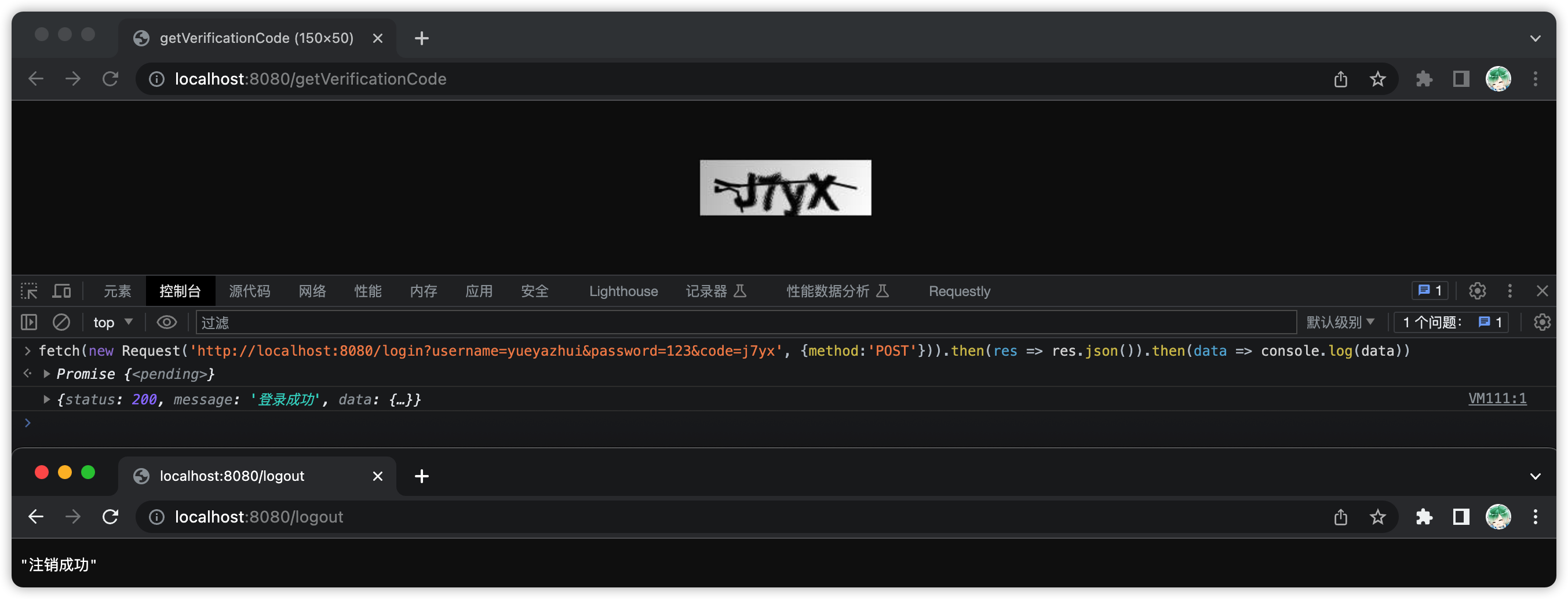

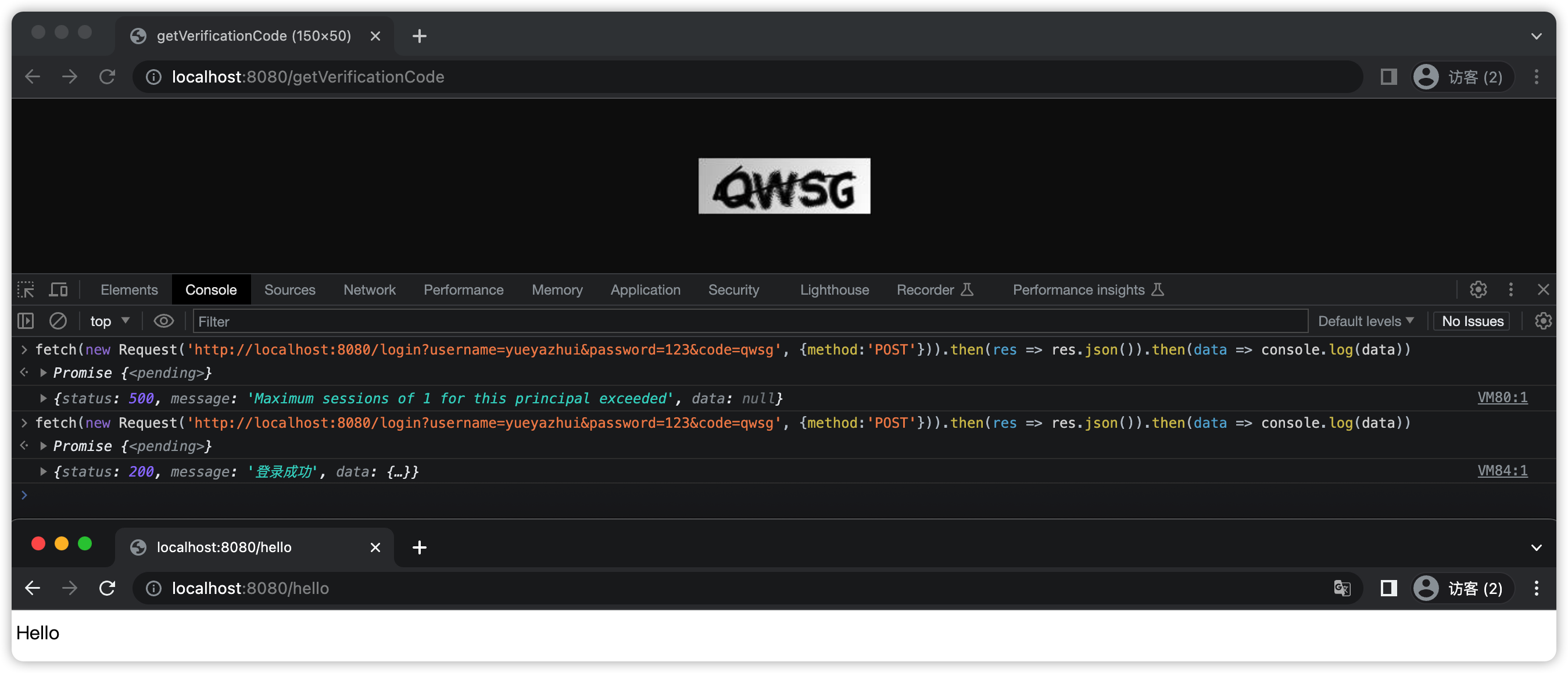

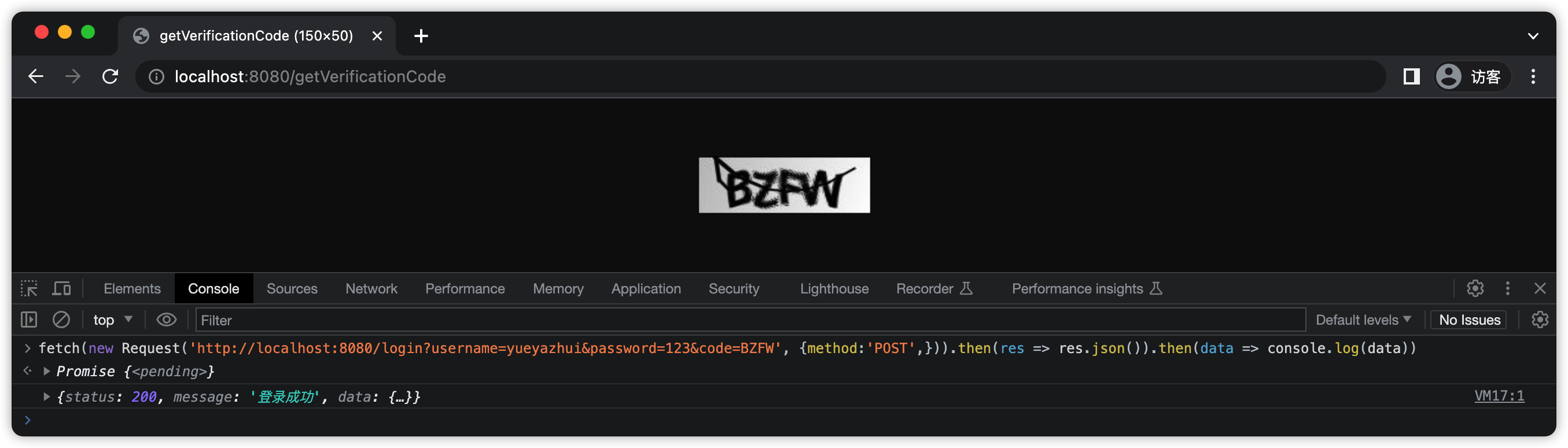

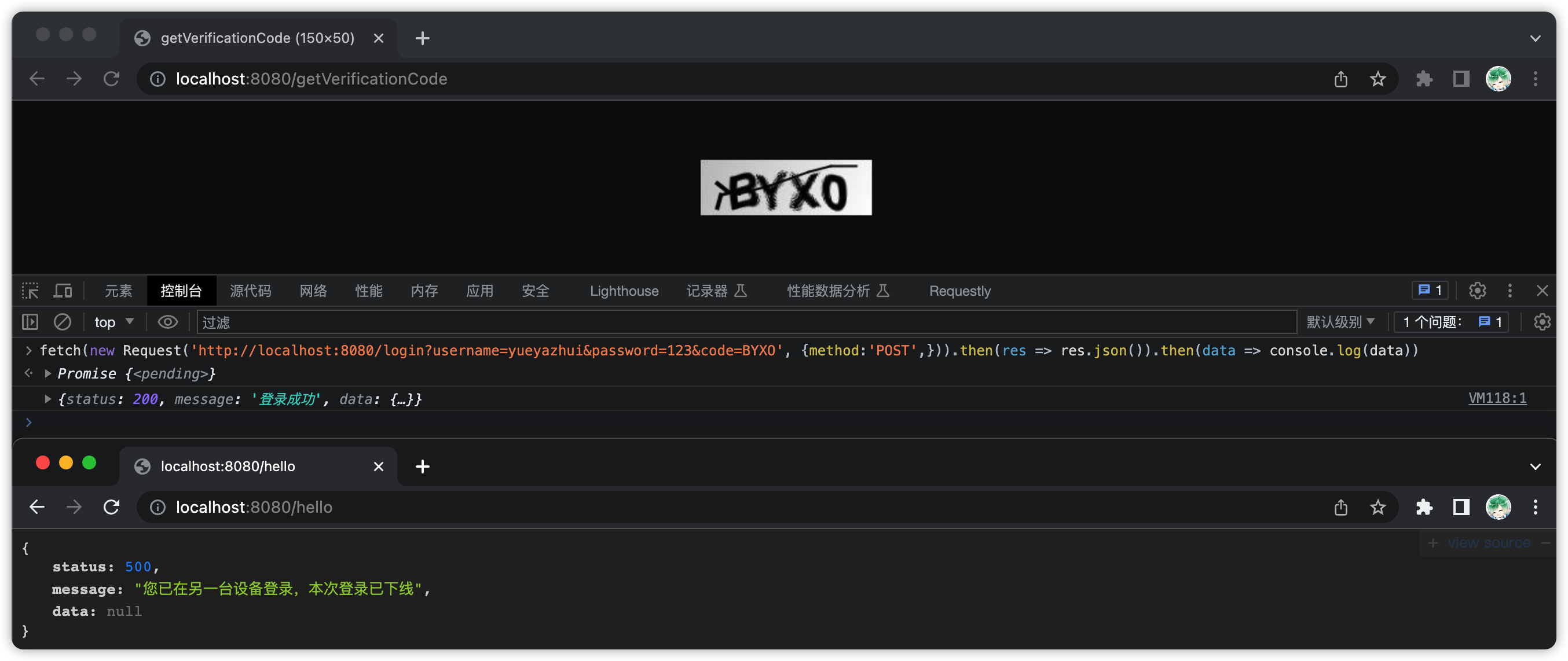

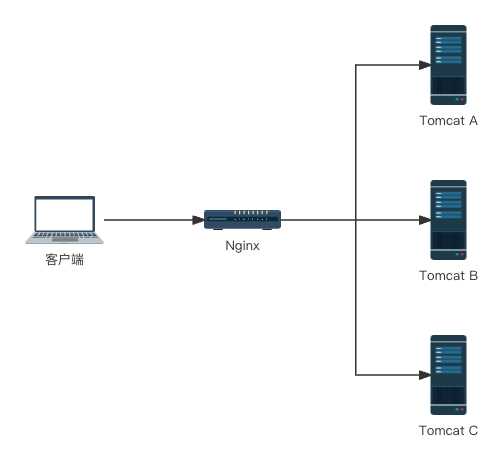

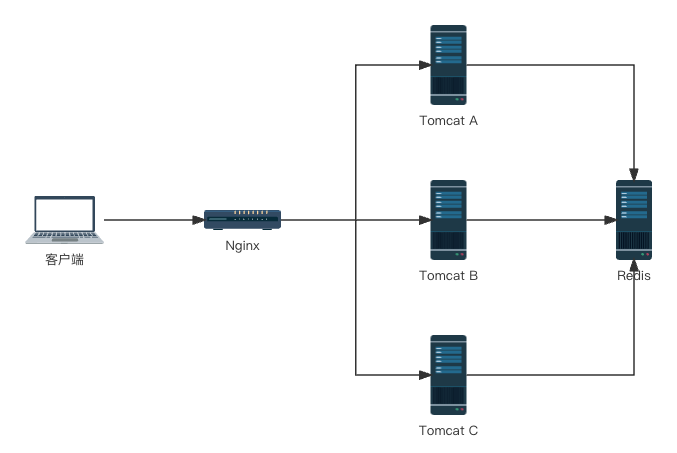

this.logger.debug(LogMessage